Nous avons récemment publié un article sur la force des mots de passe, ainsi que sur les mots de passe utilisés par de nombreux utilisateurs. La plupart des gens utilisent des mots de passe faibles. Mais comment s'assurer que votre mot de passe est fort ? Le piratage des mots de passe fait partie intégrante des tests d'investigation numérique et de sécurité de l'information.

Dans cet article, nous avons rassemblé les meilleurs logiciels de craquage de mots de passe pouvant être utilisés par les administrateurs système pour vérifier la force de leurs mots de passe. Tous les utilitaires utilisent des algorithmes différents et sont applicables à différentes situations. Examinons d'abord quelques informations de base qui vous aideront à comprendre à quoi nous allons faire face.

Dans le domaine de la cybersécurité et de la cryptographie, le craquage des mots de passe joue un rôle très important. C'est le processus de récupération d'un mot de passe afin de compromettre ou de restaurer la sécurité d'un ordinateur ou d'un système. Alors pourquoi avez-vous besoin d'apprendre les programmes de force brute de mot de passe ? À des fins pacifiques, le craquage de mot de passe peut être utilisé pour récupérer des mots de passe oubliés à partir de comptes en ligne ; il est également utilisé par les administrateurs système à titre préventif de manière régulière.

Pour casser les mots de passe, la force brute est utilisée dans la plupart des cas. Le logiciel génère diverses options pour les mots de passe et les rapports si le bon a été trouvé. Dans certains cas, un ordinateur personnel est capable de produire des millions de variations par seconde. Un programme pour déchiffrer un mot de passe sur un PC vérifie toutes les options et trouve un vrai mot de passe.

Le temps qu'il faut pour déchiffrer un mot de passe est proportionnel à la longueur et à la complexité de ce mot de passe. Par conséquent, il est recommandé d'utiliser des mots de passe complexes qui sont difficiles à deviner ou à deviner. De plus, la vitesse de recherche dépend de la fonction cryptographique utilisée pour générer des hachages de mot de passe. Par conséquent, il est préférable d'utiliser Bcrypt pour crypter le mot de passe plutôt que MD5 ou SHA.

Voici les principales méthodes de force brute utilisées par les cybercriminels :

- Attaque de dictionnaire- l'attaque utilise un fichier qui contient une liste de mots. Le programme vérifie chacun des mots pour trouver un résultat ;

- Attaque de force brute- il est possible de ne pas utiliser de dictionnaire, mais de parcourir toutes les combinaisons des symboles donnés ;

- Attaque avec des tables arc-en-ciel- l'attaque utilise des hachages pré-calculés, elle est donc plus rapide.

Il existe d'autres méthodes de craquage de mot de passe socialement conçues, mais aujourd'hui, nous nous concentrerons uniquement sur les attaques sans surveillance. Pour vous protéger contre de telles attaques, il vous suffit d'utiliser des mots de passe complexes. Jetons maintenant un coup d'œil aux meilleurs outils de craquage de mots de passe 2017. Cette liste est publiée à titre informatif uniquement et nous n'appelons en aucun cas à pirater les données personnelles d'autres personnes.

Le meilleur logiciel de force brute de mot de passe

1. Jean l'Eventreur

John the Ripper est l'un des outils de craquage de mots de passe les plus populaires disponibles pour tout le monde. Il est open source et écrit en langage de programmation C. Diverses méthodes de mots de passe de force brute sont collectées ici.

Le programme est capable de trier les mots de passe en fonction du hachage stocké et prend en charge divers algorithmes de hachage, y compris la détection automatique d'algorithmes. John the Ripper appartient à la suite d'outils de test de sécurité de Rapid7. En plus de Linux, Windows et MacOS sont pris en charge.

2. Aircrack-ng

Aircrack-ng est une suite de programmes pour déchiffrer et intercepter les mots de passe des réseaux wifi. Le programme est l'un des meilleurs utilisés par les pirates. Il a tout ce dont vous avez besoin pour déchiffrer le cryptage WEP et WPA, du détournement d'un hachage à l'obtention d'un mot de passe prêt à l'emploi.

Le cryptage WEP est particulièrement facile à déchiffrer ; pour surmonter la protection, il existe des attaques PMS et PTW, avec lesquelles vous pouvez déchiffrer ce protocole en quelques minutes s'il y a suffisamment de trafic sur le réseau. Par conséquent, utilisez toujours WPA2 pour plus de sécurité. Les trois plates-formes sont également prises en charge : Linux, Windows, MacOS.

3. RainbowCrack

Comme son nom l'indique, RainbowCrack utilise des tables arc-en-ciel pour casser les hachages de mot de passe. À l'aide de tables prêtes à l'emploi, l'utilitaire réduit considérablement le temps de fissuration. De plus, il existe à la fois une interface graphique et des utilitaires de ligne de commande.

Après avoir terminé l'étape de pré-calcul, cet outil s'exécute des centaines de fois plus rapidement qu'une itération normale. Vous n'avez pas besoin de créer des tables vous-même, les développeurs les ont déjà créées pour LM, NTLM, MD5 et SHA1. Tout est disponible gratuitement.

Un autre point important est l'accélération GPU. En utilisant une carte vidéo, vous pouvez réduire le temps de calcul du mot de passe de plusieurs ordres de grandeur. Les plates-formes Windows et Linux sont prises en charge.

4. Hydra de THC

Contrairement aux programmes énumérés ci-dessus, Hydra fonctionne différemment. Il ne calcule pas les hachages. Au lieu de cela, le programme effectue des attaques par force brute sur divers protocoles réseau. Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH et bien d'autres sont pris en charge ici. L'objectif principal de l'utilitaire est les attaques par force brute sur le formulaire de saisie du mot de passe.

Cet outil aide les chercheurs en sécurité à savoir à quel point il est facile d'accéder à un système distant. Des modules peuvent être ajoutés pour étendre les fonctionnalités, Linux, Windows, Solaris, FreeBSD et MacOS sont pris en charge.

5. Chat de hachage

Selon les développeurs, c'est l'outil de force brute de mot de passe le plus rapide. Il est distribué en tant que logiciel libre et prend en charge les algorithmes suivants : md4, md5, LM, SHA, MySQL, Cisco PIX et Unix Crypt.

Il existe des versions de l'outil pour les attaques par force brute sur le processeur, ainsi que le piratage basé sur le GPU - oclHashcat et cudaHashcat. En plus de l'attaque Bruteforce standard, les attaques par dictionnaire, les attaques hybrides contre la plupart, contre les tables, Prince, etc. sont prises en charge. Les plates-formes prises en charge sont Windows, Linux et MacOS.

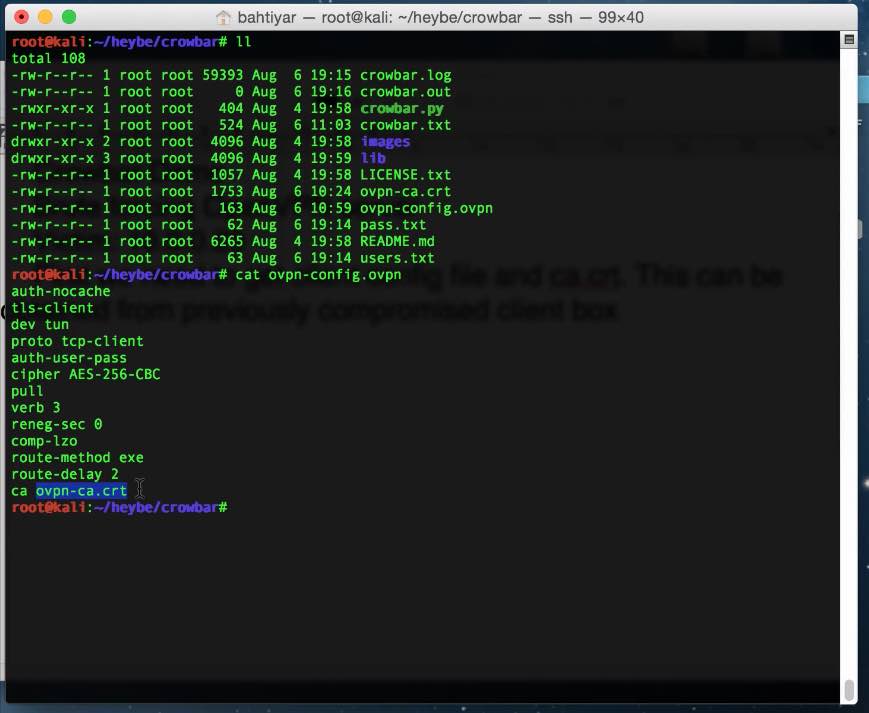

6. Pied de biche

Crowbar est un outil de test de sécurité de mot de passe populaire. D'autres programmes de force brute utilisent des noms d'utilisateur et des mots de passe, mais le pied de biche autorise les clés SSH de force brute.

Cet outil open source est conçu pour fonctionner avec des protocoles rarement pris en charge par d'autres programmes. VNC, OpenVPN, SSP, NLA sont désormais pris en charge. Le programme peut fonctionner sous Linux, Windows et MacOS.

7.coWPAtty

Il s'agit d'une implémentation d'un utilitaire de force brute de mot de passe WPA / WPA2 PSK basé sur un dictionnaire ou des tables arc-en-ciel. L'utilisation de tables arc-en-ciel accélère considérablement l'utilitaire. La norme PSK est très souvent utilisée maintenant. La seule bonne nouvelle est qu'il est très difficile de trier le mot de passe s'il a été initialement choisi correctement.

La force brute (dérivé de l'expression anglaise : force brute) est un type d'attaque de pirate informatique - une méthode de piratage des comptes dans les systèmes informatiques, les services de paiement / bancaires et sur les sites Web via la sélection automatisée de combinaisons de mot de passe et de connexion.

La force brute est basée sur la méthode mathématique du même nom (force brute), dans laquelle la solution correcte - un nombre fini ou une combinaison symbolique - est trouvée en énumérant différentes options. En fait, l'exactitude de chaque valeur d'un ensemble donné de réponses potentielles (solutions) est vérifiée.

Comment fonctionne la force brute

Un pirate informatique écrit un programme spécial pour deviner les mots de passe ou utilise une solution toute faite de ses collègues. Il peut être ciblé sur un service postal, un site Web, un réseau social spécifique (c'est-à-dire conçu pour pirater une ressource spécifique). Ensuite, les préparatifs sont faits pour le piratage. Il se compose des étapes suivantes :

- Établir une liste de procurations

Afin de masquer la véritable adresse IP de l'ordinateur à partir duquel l'attaque sera effectuée et d'empêcher le blocage par le site, où il est nécessaire de pirater le compte, la connexion Internet est configurée via un serveur proxy.

Les adresses/ports proxy sont recherchés dans Proxy Grabber. Cet utilitaire extrait indépendamment toutes les données de connexion aux serveurs intermédiaires à partir de sites fournissant des proxys (ils sont spécifiés dans la liste). En d'autres termes, le proxy est collecté.

La base résultante est enregistrée dans un fichier texte séparé. Et ensuite, toutes les adresses de serveur qu'il contient sont vérifiées pour leur opérabilité dans un vérificateur de proxy. Très souvent, les programmes conçus pour l'extraction automatisée de proxys combinent les fonctions d'un grabber et d'un checker.

En conséquence, une liste de proxy prête à l'emploi est obtenue sous la forme d'une liste d'adresses IP/ports, enregistrée dans un fichier txt. (Vous en aurez besoin lors de la configuration du programme de force brute).

- Recherche de bases pour brutus

Il est nécessaire de connecter un dictionnaire à la force brute - un certain ensemble de combinaisons de mots de passe et de logins - qu'il substituera dans le formulaire de login. Il, comme une liste proxy, a la forme d'une liste dans un fichier texte brut (.txt). Les dictionnaires, ce sont aussi des bases de données, sont diffusés via des forums de hackers, des sites et des hébergements de fichiers. Des "artisans" plus expérimentés les créent eux-mêmes et les fournissent à tout le monde moyennant des frais. Plus la base est grande (le nombre de combinaisons, de connexions, de comptes), mieux c'est (pour un pirate informatique) - plus la probabilité de succès du piratage est grande.

- Configuration de la force brute

La liste de proxy est chargée ; le programme de force brute changera automatiquement le proxy afin que le serveur Web ne détecte pas l'attaque et, par conséquent, la source (hôte) de l'attaque.

Un dictionnaire des combinaisons mot de passe / login est connecté. Le nombre de threads est défini - combien de combinaisons force brute vérifiera en même temps. Un ordinateur puissant avec une vitesse Internet élevée peut gérer en toute confiance 120-200 threads (c'est la valeur optimale). La vitesse de la brute dépend directement de ce paramètre. Par exemple, si vous ne définissez que 10 threads, la sélection sera très lente.

- Lancer la force brute

Le programme enregistre les tentatives de piratage réussies : enregistre les informations d'identification (mot de passe / connexion) dans un fichier. La durée de la procédure de sélection varie de quelques heures à plusieurs jours. Dans le même temps, cela ne s'avère pas toujours efficace - en raison de la haute résistance crypto des données à saisir ou de la mise en œuvre d'autres mesures de protection de la part de l'attaquant.

Types de force brute

Piratage personnel

À la recherche d'un compte spécifique - sur les réseaux sociaux, sur la poste, etc. Par ou dans le processus de communication virtuelle, l'attaquant obtient un nom d'utilisateur de la victime pour accéder à n'importe quel site. Puis il craque le mot de passe en utilisant la méthode de force brute : force brute l'adresse de la ressource web et le login obtenu, connecte le dictionnaire.

Les chances d'un tel piratage sont faibles, par exemple, par rapport à la même attaque XSS. Cela peut réussir si le propriétaire du compte utilise un mot de passe de 6 à 7 caractères avec une combinaison symbolique sans prétention. Sinon, il faudra des années - des dizaines et des centaines d'années pour "deviner" des variantes plus stables de 12, 15, 20 lettres, chiffres et symboles spéciaux, sur la base des calculs de la formule de recherche mathématique.

Brut / chèque

Une base de données avec des identifiants / mots de passe provenant de boîtes aux lettres du même service de messagerie (par exemple, mail.ru) ou différentes est connectée à la force brute. Et une liste de proxy - pour masquer un hôte (puisque les services de messagerie Web détectent rapidement une attaque sur plusieurs demandes à partir d'une seule adresse IP).

Les options brutus contiennent une liste de mots-clés (en règle générale, les noms de sites) - les points de repère par lesquels il recherchera les informations de connexion sur les boîtes aux lettres piratées (par exemple: steampowered, worldoftanks, 4game, VK). Ou une ressource Internet spécifique.

L'utilisateur, lors de son inscription à un jeu en ligne, un réseau social ou un forum, comme prévu, indique son courrier (boîte aux lettres). Le service Web envoie un message à l'adresse spécifiée avec les informations de connexion et un lien pour confirmer l'enregistrement. Ce sont ces lettres que la force brute recherche pour en extraire les identifiants et les mots de passe.

Appuyez sur "START" et le cracker commence à forcer brutalement. Il fonctionne selon l'algorithme suivant :

- Charge le login / mot de passe dans le courrier à partir de la base de données.

- Checks access, ou "checks", (connexion automatique) : si vous parvenez à vous connecter à votre compte, ajoutez-en un dans la bonne colonne (cela signifie qu'un autre mail fonctionnel a été trouvé) et commencez à le visualiser (voir les points suivants) ; s'il n'y a pas d'accès, il le met en mauvais (mauvais).

- Dans tous les "buzzes" (courriers ouverts), la force brute analyse les lettres à la demande du pirate, c'est-à-dire qu'elle recherche les identifiants / mots de passe pour les sites et systèmes de paiement spécifiés.

- Lorsque les données requises sont trouvées, il les copie et les stocke dans un fichier séparé.

Ainsi, il y a un « détournement » massif de comptes - de dizaines à centaines. L'attaquant dispose des trophées obtenus à sa discrétion - vente, échange, collecte de données, vol d'argent.

Piratage informatique à distance

La force brute, en conjonction avec d'autres utilitaires de piratage, est utilisée pour accéder à distance au PC protégé par mot de passe de la victime via un canal Internet.

Ce type d'attaque comprend les étapes suivantes :

- Il recherche les réseaux IP dans lesquels une attaque contre les ordinateurs des utilisateurs sera menée. Les plages d'adresses sont extraites de bases de données spéciales ou au moyen de programmes spéciaux, comme par exemple IP Geo. Dans celui-ci, vous pouvez sélectionner des réseaux IP pour un comté, une région et même une ville spécifique.

- Les plages d'adresses IP sélectionnées et les dictionnaires de sélection sont définis dans les paramètres de force brute de Lamescan (ou son analogue), destinés à la connexion / mot de passe à distance par force brute au système. Une fois lancé, Lamescan effectue les opérations suivantes :

- effectue une connexion à chaque IP de la plage spécifiée ;

- après avoir établi une connexion, il essaie de se connecter à l'hôte (PC) via le port 4899 (mais il peut y avoir d'autres options);

- si le port est ouvert : essaie d'accéder au système, force brute lorsque vous êtes invité à entrer un mot de passe ; en cas de succès, enregistre l'adresse IP de l'hôte (ordinateur) et les données de connexion dans sa base de données.

- Le pirate lance l'utilitaire Radmin conçu pour contrôler les PC distants. Définit les coordonnées réseau de la victime (IP, login et mot de passe) et acquiert un contrôle total sur le système - le bureau (affiché visuellement sur l'écran de l'ordinateur de l'intrus), les répertoires de fichiers, les paramètres.

Programmes Brutus

HASHCAT

Pour 2020, l'un des programmes les plus puissants pour brute. Utilise plus de 200 algorithmes de force brute. Il est largement utilisé pour forcer brutalement les mots de passe WPA / WPA2, ainsi que les mots de passe pour les documents MS Office, PDF, 7-Zip, RAR, TrueCrypt.

Force brute classique, l'une des toutes premières. Néanmoins, il ne perd pas de sa pertinence et rivalise avec de nouvelles solutions. Il possède un algorithme de force brute intelligent et prend en charge tous les principaux protocoles Internet - TCP / IP, POP3, HTTP, etc. Il est capable de falsifier les cookies. Brutalise le dictionnaire et génère lui-même les mots de passe.

Brute-checker puissant. Equipé d'un arsenal étendu de fonctions pour travailler avec des bases de données (vérification, tri par domaines). Prend en charge différents types de proxys, vérifie leurs performances. Analyse les messages dans les boîtes aux lettres en fonction de paramètres tels que la date, le mot-clé, l'adresse, les messages non lus. Il peut télécharger des lettres de Mail.ru et Yandex.

Cet article fournit une liste qui inclut les meilleurs programmes de craquage de mots de passe qui fonctionnent sur différents types de systèmes d'exploitation. Sont décrits, entre autres, des programmes tels que Aircrack, John the Ripper et THC Hydra - tous utilisent des algorithmes et des protocoles différents qui sont théoriquement capables de déchiffrer des mots de passe de complexité variable sous Linux, Windows et OS X. La description est limitée à un annonce simple pour une excursion d'initiation... La liste comprend uniquement ceux qui fonctionnent sur les plates-formes Windows et Linux.

Que devrait savoir un profane (à qui l'auteur de l'article se compte) sur le processus de piratage ? Certaines choses doivent être comprises avant de procéder à la procédure de « récupération des oublis » ou de suppression des mots de passe des paquets interceptés :

Question « Combien de temps faut-il pour déchiffrer un mot de passe ? » sous cette forme révèle un amateur en vous. Cela revient à se demander combien de temps faudra-t-il pour se rendre de Moscou à Vladivostok ? À pied? En avion? Par la Chine ? Bien qu'il y ait une réponse : de 1 seconde à 100 000 ans. Si vous prenez le décryptage par la "poignée de main", cela fonctionne aircrack-ng m'a donné la combinaison une seule fois :

- après une semaine de travail...

- sur un ordinateur portable dual-core avec un GPU intégré et 4 Go de RAM...

- malgré le fait que le mot de passe comprenait 8 SEULEMENT caractères numériques

Jean l'éventreur l'exécution sur la même machine a échoué en 5 jours. Bureau de vieil homme avec 4

-mon Intel 2,8

cœurs GHz à bord, 6

Go de RAM et Nvidia 660Ti J'ai compris la poignée de main pour ..., en général, je ne me suis même pas levé de table quand j'ai vu le mot de passe. Vous pouvez travailler plus vite et travailler avec des volumes beaucoup plus importants, mais donner plus de la moitié du revenu pourGTX 980 n'épingle pas du tout...

Et la raison n'est pas le programme. Alors, avoir à portée de main assemblage matériel faible, ne vous attendez pas à un résultat sérieux.

Craquage de mots de passe. Quelles sont les techniques ?

Arriver au but est possible de plusieurs manières. Parmi eux:

- attaque par dictionnaire (le pirate utilise un fichier spécial avec une liste toute faite de combinaisons symboliques, que le programme sélectionne)

- attaque par force brute (les combinaisons de mots de passe sont générées par le programme)

- attaque par table arc-en-ciel (craquage de hachages de mots de passe valides saisis par l'utilisateur)

Les programmes présentés ici utilisent diverses options d'attaque et sont classés dans un ordre arbitraire choisi par l'auteur. La description du travail avec les programmes apparaîtra dans les liens correspondants dans les paragraphes correspondants.

Logiciel de craquage de mot de passe : John the Ripper

Jean l'éventreur- peut-être le plus populaire du genre. Le langage de programmation prédominant est C. Le programme est gratuit (dans une version allégée) et comprend plusieurs approches du processus de piratage. La capacité de détecter automatiquement les types de hachage de mot de passe le place à la pointe des outils de piratage éthique. Tout comme un autre outil de piratage Metasploit, appartient à la famille des outils de sécurité Rapide7.

Plateformes prises en charge : Linux, Windows, Android, DOS et OS X

Logiciel de craquage de mot de passe : OphCrack

Le programme est le plus souvent utilisé par les amateurs de craquage de mot de passe pour un compte Windows. Tout comme RainbowCrack, OphCrack fonctionne avec les tables arc-en-ciel pour extraire les combinaisons précieuses des hachages de mot de passe. C'est grâce à la possibilité d'extraire des mots de passe de différents formats à partir de diverses sources du système que le programme OphCrack est connu pour sa capacité à déchiffrer le mot de passe Windows en quelques instants. Avec un accès physique à l'ordinateur de la victime, il ne laisse aucune trace sous forme de Live DVD. Il existe en deux versions, une version étendue et une version gratuite (les capacités des tables arc-en-ciel de Windows ont été réduites).

Depuis le site du fabricant

Logiciel de piratage mots de passe : L0phtCrack

Comme le précédent, L0phtCrack est célèbre pour le fait qu'il peut rapidement découvrir le mot de passe Windows. Utilise un large éventail d'attaques (hybride, dictionnaire, force brute, tables arc-en-ciel), mais peut également être utilisé pour le reniflage. Essentiellement analogue au programme précédent. Pour le moment, il n'y a qu'une version d'essai de 15 jours.

Plateformes prises en charge : Windows

Téléchargez L0phtCrack depuis le site du fabricant

Il n'est pas rare que vous trouviez un mot de passe plutôt complexe et unique en utilisant différents cas, chiffres et lettres, mais cela prend beaucoup de temps pour créer des mots de passe aussi complexes, surtout si vous devez en créer un grand nombre.

Typiquement, de telles situations sont rencontrées par toutes sortes d'administrateurs qui ont besoin de créer et de surveiller une base d'utilisateurs ou ceux qui sont engagés dans la sécurité sur Internet et pas seulement, il est possible de répertorier les domaines d'application de mots de passe aussi complexes pendant un certain temps. Longtemps.

Pour simplifier et accélérer ce processus de création de mots de passe et de connexions, vous pouvez utiliser des services ou des programmes en ligne qui peuvent être installés et exécutés sur un ordinateur local. Ce sont ces services qui seront abordés dans notre article.

La liste des programmes comprendra les services les plus populaires et les plus fonctionnels pour créer des mots de passe complexes et simples avec des identifiants. Ces services seront présentés sous deux formes, pour une utilisation en ligne et sous forme de programme sur ordinateur.

L'article présentera les générateurs de mots de passe et de connexion les plus fonctionnels et les plus faciles à utiliser, qui sont entièrement gratuits.

Générateurs de mots de passe en ligne

Générateurs de mots de passe pour l'installation sur un ordinateur

Générateur de connexion

Dernier passage….

Un service en ligne qui permet de générer un mot de passe de n'importe quelle longueur avec le choix d'utiliser la casse des lettres et la présence de symboles. Le mot de passe est généré directement sur votre ordinateur à l'aide de Javascript. Tous les mots de passe créés à l'aide de ce service ne sont transférés nulle part et sont affichés uniquement sur votre ordinateur.

Ce service est disponible non seulement en ligne, il peut également être téléchargé et installé sur un ordinateur afin de l'utiliser localement sans avoir besoin d'une connexion Internet.

Options de création de mot de passe :

- Longueur du mot de passe en caractères

- Créez un mot de passe sous forme de mot, pour une prononciation simplifiée à la voix.

- Nombre de caractères numériques dans le mot de passe

- Sélection du type de caractères à utiliser (lettres majuscules, chiffres et caractères spéciaux)

Conclusion

Cet article présentait les générateurs de mots de passe et de connexion les plus fonctionnels et les plus faciles à utiliser. Vous pouvez vous familiariser avec les informations générales de chaque générateur et décider de la fonctionnalité dont vous avez besoin.

Il existe de nombreuses façons de déchiffrer un mot de passe. Bien sûr, nous fournissons des informations sur la façon de déchiffrer un mot de passe pour référence, afin que vous ayez une idée du fonctionnement des pirates, pourquoi les mots de passe simples sont dangereux et comment vous protéger contre le piratage.

Comment déchiffrer un mot de passe en le devinant ?

La plupart des gens utilisent des mots de passe simples, et c'est ce sur quoi les pirates informatiques s'appuient en premier lieu. Ils commencent à deviner le mot de passe en utilisant certaines données initiales - le nom de famille de l'utilisateur, sa date de naissance et leurs combinaisons. Ici, vous n'avez pas besoin de vous creuser la tête pendant longtemps pour savoir comment trouver le mot de passe. Si le mot de code est si simple, il sera déterminé en quelques minutes.

La méthode dite « de l'araignée » peut être attribuée à la même méthode. Elle consiste à utiliser des connaissances sur ce que fait l'utilisateur, qui sera piraté. Très souvent dans leurs mots de passe, les gens utilisent des mots qui sont liés à leurs activités professionnelles, le nom de l'entreprise. À l'aide d'Internet et de la littérature spécialisée, ils parviennent à réduire la portée de la recherche du mot souhaité et à ne pas se creuser la tête sur la façon de déchiffrer un mot de passe.

Comment se protéger : n'utilisez pas de mots du dictionnaire, noms, prénoms, dates de naissance dans vos mots de passe. Un mot de passe généré automatiquement à l'aide de notre site Web annule toute tentative de sélection de mots logiques.

Deviner le mot de passe par force brute

Un autre type de mot de passe courant qui peut être facilement déchiffré est un mot du dictionnaire. Un peu plus complexe - avec l'ajout d'un numéro. Facilement piraté avec des programmes qui utilisent des dictionnaires de différentes langues. Il est fort probable que dans quelques heures, le mot de code sera entre les mains d'un pirate informatique. De plus, de nombreux sites proposent une telle sélection de mot de passe en ligne gratuitement.

Une variante de cette méthode consiste à déchiffrer les mots de passe à partir d'une table de mots de passe hachés. En termes simples, un hachage est la valeur cryptée des mots de passe. Par exemple, les hachages de mot de passe des utilisateurs Windows sont stockés dans un registre spécial. Si un pirate informatique est suffisamment habile et compétent pour déterminer les hachages de mot de passe, il pourra alors trouver dans la base de données le mot de passe qui correspond à ce hachage. Il existe également des tables pré-préparées qui aident à deviner le mot de passe par le hachage encore plus rapidement.

Comment se protéger : encore une fois - n'utilisez pas de mots du dictionnaire. Il est possible de se protéger des mots de passe de force brute par hachage, mais c'est assez difficile, et cela nécessitera tout un article. C'est déjà une tâche pour les programmeurs qui travaillent sur la création d'un site Web.

Trouver le mot de passe en utilisant la force brute

Comment déchiffrer n'importe quel mot de passe ? Par force brute, ou une recherche par force brute de combinaisons de symboles. Contrairement à la recherche par dictionnaire, le nombre maximum de combinaisons possibles est utilisé ici, et la question du temps de crackage réside uniquement dans la longueur et la complexité du mot de passe. Par exemple, si un programme de force brute génère 100 000 mots de passe par seconde, il faudra alors 9 jours pour sélectionner une combinaison de 7 caractères, de 8 à 11 mois, de 9 à 32 ans, et ainsi de suite.

Comment se protéger : n'utilisez pas de mots de passe de moins de 8 caractères, un mot de passe de n'importe quelle complexité et taille peut être généré.

Sites de logiciels malveillants et de phishing

En errant sur Internet, en téléchargeant quelque chose, il est facile d'attraper un programme antivirus (on les appelle souvent des chevaux de Troie) ou d'accéder à un site de phishing. Selon le type de malware, il peut voler des mots de passe directement depuis le navigateur ou enregistrer des frappes sur le clavier. Ces données sont ensuite envoyées à l'attaquant.

Un site de phishing est un faux site qui copie le design d'un site populaire. Par exemple, vkkkk.com. L'utilisateur achète pour le design et entre ses données, qui sont instantanément reçues par l'attaquant.

Comment se protéger : ne téléchargez pas de logiciels à partir de ressources douteuses, de logiciels sans informations sur le développeur (les systèmes d'exploitation vous informent sur de tels logiciels), vérifiez l'authenticité du site, ne suivez pas les liens qui vous viennent d'adresses e-mail inconnues, ne faites pas confiance aux offres alléchantes par la poste et ne faites pas confiance à vos inconnus technologiques.

Deviner le mot de passe en ligne directement

Comment puis-je trouver le mot de passe encore ? Les attaquants les plus rusés n'ont peut-être pas peur de s'introduire dans les bureaux d'une entreprise déguisés en employé. Ils peuvent simplement essuyer la poussière, arroser les fleurs, mais enregistrer soigneusement qui fait quoi et où il saisit quels mots de passe.

Les criminels peuvent également travailler au téléphone, se faisant passer pour des spécialistes techniques et lui proposant de lui fournir des informations afin qu'il puisse accéder à n'importe quel système.

Comment se protéger : Il est assez difficile d'avoir confiance en tous les employés, mais il est important de former les employés aux méthodes de sécurité de base - ne saisissez pas les mots de passe devant des étrangers, ne collez pas d'autocollants avec des mots de passe sur les tables et les écrans d'ordinateur.

Ce ne sont pas toutes les possibilités dans l'arsenal des pirates, mais la connaissance de ces techniques de base réduira considérablement le risque de vol d'informations confidentielles.