A l'aube de l'ère de l'Internet domestique, chacun cachait tant bien que mal les réseaux de fils. Ils étaient "cousus" dans le socle, fixés le long du périmètre du mur et emballés dans des sacs à poussière. Dans les bureaux d'ordinateur, il y avait même des trous spéciaux pour tirer un câble réseau. Mais avec la popularisation des technologies sans fil Wi-Fi, le besoin de "crypter" les câbles a disparu.

Une technologie relativement nouvelle vous permet d'accéder au réseau "over the air", sous réserve de la présence d'un point d'accès - un routeur ou un autre appareil aux fonctionnalités similaires. Pour la première fois, ils ont parlé de ce qu'est le Wi-Fi en 1991, lorsque les normes venaient d'être testées, et ils n'ont gagné en popularité qu'à l'approche de 2010.

Qu'est-ce que le Wi-Fi ?

Le Wi-Fi n'est pas Internet en tant que tel, mais une norme moderne d'échange de données entre des appareils équipés de modules radio spéciaux. Les modules Wi-Fi sont installés sur la part du lion de l'électronique et de la technologie produites aujourd'hui. Ainsi, au départ, seuls les ordinateurs portables, les téléphones portables et les ordinateurs de poche en étaient équipés, mais plus récemment, les appareils photo, les imprimantes et même les multicuiseurs ont la capacité de communiquer avec le réseau mondial et d'autres appareils.

Un point d'accès est un attribut obligatoire pour accéder au réseau via Wi-Fi. Comme d'habitude, ce rôle est joué par un routeur - un appareil qui ressemble extérieurement à un boîtier compact avec des antennes et un ensemble de prises standard pour connecter un Internet filaire. La "boîte" elle-même est connectée à Internet via un câble à paire torsadée, et à travers les antennes, elle "distribue" les données reçues du réseau et transmet les données transmises depuis les appareils connectés "par voie hertzienne" au réseau.

En plus du routeur, vous pouvez utiliser un ordinateur portable, un téléphone portable ou une tablette comme point d'accès. Tous ces appareils, ainsi que les routeurs mobiles de plus en plus populaires, doivent être connectés au réseau mondial via une connexion mobile (carte sim avec GPRS, 3G, 4G). Le principe de réception/transmission de données est le même que pour un routeur filaire.

A quoi sert le Wi-Fi ?

La principale fonction « ménagère » de l'accès sans fil est de visiter des sites, de télécharger des fichiers et de communiquer sur le réseau sans avoir à être lié à un point spécifique avec des fils. Chaque année, les villes sont de plus en plus « couvertes » de points d'accès accessibles à tous, de sorte que dans un avenir proche, si vous possédez un appareil avec un module radio, vous pourrez utiliser le réseau dans n'importe quelle ville.

En outre, les modules radio peuvent être utilisés pour organiser un réseau interne entre les appareils. Lenovo, par exemple, a déjà publié une application en libre accès pour les appareils mobiles qui vous permet d'échanger n'importe quel type de fichier entre gadgets via Wi-Fi, mais sans avoir besoin d'une connexion Internet. Le programme crée un tunnel à travers lequel il transmet des informations au côté récepteur. Lors de l'utilisation de l'application, l'échange de données est dix fois plus rapide que via Bluetooth. De la même manière, un smartphone peut jouer le rôle de joystick en conjonction avec une console de jeux ou un ordinateur portable, ou reprendre les fonctions d'une télécommande pour un téléviseur Wi-Fi.

Comment utiliser le Wi-Fi ?

Pour oublier le réseau de fils à la maison ou au bureau, vous devez acheter un routeur. Connectez le fil d'accès Internet à la prise en surbrillance (généralement jaune ou blanche) et configurez-la conformément aux instructions. Après cela, sur tous les appareils équipés d'un module Wi-Fi, vous devez allumer le module, rechercher un réseau et vous connecter.

Attention! Plus la vitesse d'accès à Internet via un point d'accès est faible, plus il y a d'appareils qui y sont connectés en même temps. La vitesse est répartie proportionnellement entre tous les appareils.

Si votre ordinateur n'a pas de module radio, vous pouvez en acheter un. Le module radio externe ressemble à une clé USB, il est également connecté via une interface USB. Le coût moyen est inférieur à 10 $.

Internet à partir d'un appareil mobile peut être "distribué" via l'option "Point d'accès". Trouvez une option dans les paramètres de votre téléphone ou de votre tablette et suivez la configuration du réseau étape par étape.

Attention! Lorsqu'un téléphone mobile ou une tablette « distribue » Internet, étant un point d'accès, il vaut mieux ne pas regarder de vidéos et écouter des podcasts dessus. Le débit entre le distributeur et l'appareil connecté est réparti selon le principe du résidu, et uniquement si Internet n'est pas activement utilisé sur le "point d'accès", l'appareil connecté peut charger des sites à vitesse normale.

La technologie Wi-Fi vous permet d'accéder au réseau sans être lié à un câble Internet. Tout appareil équipé d'un module radio prenant en charge la norme de transmission de données Wi-Fi peut être une source d'Internet sans fil. Dans ce cas, le rayon de propagation du signal dépend de la puissance d'antenne du point d'accès. En utilisant le Wi-Fi, vous pouvez non seulement vous connecter à Internet, mais également transférer des fichiers et combiner des appareils dans un réseau séparé.

Bonjour à tous! Parlons encore aujourd'hui des routeurs, des réseaux sans fil, des technologies...

J'ai décidé de préparer un article dans lequel parler du type de lettres incompréhensibles b / g / n que l'on peut trouver lors de la configuration d'un routeur Wi-Fi ou lors de l'achat d'un appareil (Caractéristiques Wi-Fi telles que 802.11 b/g)... Et quelle est la différence entre ces normes.

Nous allons maintenant essayer de comprendre quels sont ces paramètres et comment les modifier dans les paramètres du routeur et, en fait, pourquoi modifier le mode de fonctionnement du réseau sans fil.

Moyens b / g / n Est le mode de fonctionnement du réseau sans fil (Mode).

Il existe trois modes de fonctionnement (principaux) pour le Wi-Fi 802.11. C'est b/g/n. Quelle est la différence? Ils diffèrent par le taux de transfert de données maximal (J'ai entendu dire qu'il y avait toujours une différence dans la zone de couverture sans fil, mais je ne sais pas à quel point c'est vrai).

Regardons de plus près:

b Est le mode le plus lent. Jusqu'à 11 Mbps.

g- taux de transfert de données maximal 54 Mbps

m- nouveau mode haute vitesse. Jusqu'à 600 Mbps

Alors, nous avons compris les modes. Mais nous devons encore comprendre pourquoi les changer et comment le faire.

Pourquoi changer le mode réseau sans fil ?

Tout est très simple ici, prenons un exemple. Ici nous avons un iPhone 3GS, il peut fonctionner sur Internet via Wi-Fi uniquement en modes b/g (si les caractéristiques ne mentent pas)... C'est-à-dire dans un nouveau mode à grande vitesse m il ne peut pas travailler, il ne le soutient tout simplement pas.

Et si vous avez sur un routeur, le mode de fonctionnement du réseau sans fil sera m, sans mixte, alors vous ne pourrez pas connecter ce téléphone au Wi-Fi, ici au moins frappez-vous la tête contre le mur :).

Mais ce n'est pas forcément un téléphone, encore moins un iPhone. Une telle incompatibilité avec la nouvelle norme peut être observée sur les ordinateurs portables, les tablettes, etc.

Déjà plusieurs fois, j'ai remarqué qu'avec divers problèmes de connexion de téléphones ou de tablettes au Wi-Fi, il était utile de changer le mode de fonctionnement du Wi-Fi.

Si vous voulez voir quels modes votre appareil prend en charge, consultez les spécifications correspondantes. Les modes couramment pris en charge sont répertoriés à côté de la marque « Wi-Fi 802.11 ».

Sur le paquet (ou sur internet), vous pouvez également voir dans quels modes votre routeur peut fonctionner.

Par exemple, voici les normes prises en charge qui sont indiquées sur le boîtier de l'adaptateur :

Comment puis-je modifier le mode b / g / n dans les paramètres du routeur Wi-Fi ?

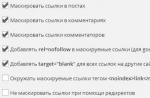

Je vais vous montrer comment faire cela en utilisant l'exemple de deux routeurs, de ASUS et Lien TP... Mais si vous avez un autre routeur, cherchez à modifier les paramètres du mode réseau sans fil (Mode) dans l'onglet Paramètres Wi-Fi, où vous définissez le nom du réseau, etc.

Sur un routeur TP-Link

Nous entrons dans les paramètres du routeur. Comment les saisir ? J'en ai déjà marre d'écrire à ce sujet dans presque tous les articles :) ..

Après être entré dans les paramètres, sur la gauche allez dans l'onglet Sans fil – Paramètres sans fil.

Et point opposé Mode Vous pouvez sélectionner la norme pour le réseau sans fil. Il existe de nombreuses options. je te conseille d'installer 11bgn mixte... Cet élément vous permet de connecter des appareils qui fonctionnent dans au moins un des trois modes.

Mais si vous rencontrez toujours des problèmes pour connecter certains appareils, essayez le mode 11bg mélangé, ou 11g seulement... Et pour obtenir un bon débit en bauds, vous pouvez régler 11n seulement... Il suffit de voir que tous les appareils prennent en charge la norme m.

Utiliser le routeur ASUS comme exemple

Tout est pareil ici. Allez dans les paramètres et allez dans l'onglet "Réseau sans fil".

Point opposé "Mode réseau sans fil" vous pouvez choisir l'une des normes. Ou installer Mixte, ou Auto (ce que je conseille de faire)... Pour plus de détails sur les normes, voir un peu plus haut. Au fait, dans ASUS sur la droite, vous pouvez voir l'aide, où vous pouvez lire des informations utiles et intéressantes sur ces paramètres.

Appuyez sur le bouton pour enregistrer. "Appliquer".

C'est tout, les amis. J'attends avec impatience vos questions, conseils et souhaits dans les commentaires. Au revoir tout le monde!

Wardriving (détection et piratage des hotspots Wi-Fi) nécessite un équipement spécial. Mais faire des folies sur des appareils professionnels n'est pas du tout nécessaire. Parmi les adaptateurs Wi-Fi produits en série, il existe également des modèles adaptés. Parfois, il faut quelques manipulations pour les transformer en dispositifs de piratage. Je vais vous dire comment choisir un tel appareil, où l'acheter et quoi en faire ensuite.

Adaptateurs Wi-Fi externes pour le wardriving

Kali Linux et 5 GHz

Wardriving à 5GHz a ses propres défis. Premièrement, en raison de la haute fréquence, le signal décroît plus rapidement. Si un point d'accès 802.11g, qui diffuse en mode 2,4 GHz, peut être détecté même à un kilomètre, alors ceux à cinq gigahertz s'éteignent déjà à quelques dizaines de mètres, même en utilisant la norme 802.11n. Vous devrez vous rapprocher d'un tel objectif.

Deuxièmement, pour surveiller les points d'accès 5 GHz, vous aurez besoin d'un utilitaire avec cette fonction. Kali Linux 2.0 a WiFite r87, qui ne voit que les points d'accès 2,4 GHz.

Ce problème est résolu en installant WiFite 2.0.

Git clone https://github.com/derv82/wifite2.git

Cd wifite2 /

et exécutez le script avec une nouvelle commande pour afficher les points d'accès diffusant à 5 GHz

./Wifite.py -5

Si vous n'êtes pas connecté sous root, vous devez ajouter sudo avant la dernière commande.

Avant de scanner, il peut être utile d'installer le firmware mis à jour avec la commande suivante (exemple pour les puces Ralink) :

# apt-get update && apt-get install firmware-ralink

Pour les autres adaptateurs (par exemple, Atheros), la commande est la même, seul le nom du fournisseur change.

Il y a une surprise dans chaque bâtiment !

Vous êtes sûrement déjà tombé sur une phrase courante : « Un fabricant peut modifier les propriétés techniques et de consommation d'un produit sans préavis. En pratique, cela signifie qu'en achetant le même modèle d'adaptateur Wi-Fi à partir de lots différents, vous pouvez trouver différentes puces à l'intérieur. C'est bien si les deux sont sur la liste de compatibilité Linux. Par exemple, dans la première série de l'adaptateur Tenda W322UA, la puce RT3072 a été installée. Maintenant, ils ont un RT5372L plus récent - le même que dans Tenda W322U v3. L'unification de la production est évidente, mais le problème est qu'aucune nouvelle désignation n'est apparue sur l'appareil - ni version, ni révision.

Le W322UA semble intéressant, mais la puce est dans une version moins chère et une paire de petites antennes à broches est peu utile. Ils augmentent légèrement le débit de données (en utilisant le schéma MIMO 2x2 : 2) au détriment de la puissance du signal. Le bébé ne consomme que 660 mW et n'attrape AP en toute confiance que de près. Le signal des routeurs situés derrière le mur sera toujours dans la zone rouge avec lui.

Pour le pilotage, il vaut mieux prendre une antenne plus puissante, mais dans cet adaptateur elles ne sont pas amovibles. Je suis heureux que les câbles d'antenne soient placés séparément sur la carte. Ils sont loin de la puce, vous ne la surchaufferez donc pas lorsque vous souderez une autre antenne.

Watts et décibels chinois

La force du signal est la clé d'un wardriving réussi, mais les vendeurs le comprennent aussi. Privés des restes de conscience, ils surestiment parfois les caractéristiques du produit et se livrent à toute tromperie. Par exemple, dans les réimpressions des articles de l'année dernière, il est toujours conseillé d'acheter un appareil High Power SignalKing 48DBI aux Chinois. Un de mes collègues a décidé de vérifier et de voir ce que ce merveilleux adaptateur contient à l'intérieur. Le colis a duré près de deux mois et... ce serait mieux s'il était perdu. Une autopsie de l'échantillon envoyé a montré que les antennes omnidirectionnelles de cet adaptateur sont factices et que les antennes directionnelles sont beaucoup plus petites que ce à quoi vous vous attendriez, compte tenu des dimensions du boîtier. Bien entendu, le gain de l'antenne panneau n'est pas proche de celui déclaré. Vous dites 48 dBi ? Il n'est même pas huit heures. D'autres adaptateurs de marques bien connues donnent des résultats similaires - ils utilisent des antennes fouet de haute qualité 5-6 dBi. Et la communication avec eux est plus stable qu'avec l'autoproclamé « King of the Signal ».

Hélas, cette histoire est une règle, pas un cas exceptionnel. La plupart des produits doivent être considérés avec scepticisme et ne pas être paresseux pour compter. Par exemple, un port USB avec une limite de courant de 500 mA et une tension de fonctionnement de 5 V ne peut pas alimenter une charge qui consomme plus de 2,5 W. On vous propose un adaptateur USB 9W ? Souriez et cherchez-en un autre. Avec une antenne 100 500 dBi ? Contactez la défense aérienne ! Quelqu'un leur a volé le radar !

L'achat dans votre magasin local n'élimine pas le besoin de réfléchir et de vérifier. Vous devrez simplement attendre moins et il sera plus facile de retourner un faux, mais vous paierez beaucoup plus cher pour la même chose. Il est logique que commander des produits chinois soit moins cher dans les magasins chinois. Outre AliExpress, il existe DealExtreme, FocalPrice, JD et bien d'autres.

Life hack : vous recherchez des adaptateurs adaptés dans les magasins en ligne par le nom de la puce, ainsi que par la mention de Kali Linux, BackTrack, Beini et Xiaopan. Il est préférable de filtrer les résultats de la recherche non pas par prix, mais par évaluation du vendeur et nombre d'avis. Il y en a toujours des centaines sur un sujet populaire, et des photos et des résultats de tests apparaissent.

"La poste russe" n'abandonne pas sans se battre !

Notre courrier aime rediriger toute réclamation sur l'état des colis vers dev/null ou vers les douanes (surtout si l'intégrité du colis est violée). De jure, les douanes peuvent inspecter les colis internationaux, mais de facto elles exercent rarement ce droit. Leur flux est si important que, même en période de calme, dans n'importe quel bureau de douane, ils parviennent à contrôler au plus un envoi sur cinq. Si, à la réception, vous voyez des traces d'ouverture (par exemple, le colis est scellé avec du ruban adhésif), alors ne croyez pas à l'historique des contrôles totaux. Tous les colis ouverts à la douane sont scellés avec du ruban adhésif avec le logo FCS et un acte est joint à l'envoi. Tout le reste est un vol pur et simple des employés du service de livraison.

Récemment, la poste russe a combattu activement ce phénomène honteux. Par conséquent, si vous constatez que le colis a été ouvert ou que son poids ne correspond pas à celui indiqué dans la notification, procédez selon l'algorithme suivant.

- N'acceptez pas le colis et ne signez pas l'avis.

- Appelez la hotline sans frais 8-800-2005-888 et exposez clairement la situation. N'oubliez pas d'indiquer le numéro du bureau de poste et le numéro de suivi de l'article.

- Appelez le maître de poste ou le responsable. Oui, exactement dans cette séquence : un appel, puis la procédure sur place. Sans un coup de pied magique d'en haut, cela durera pour toujours.

- Demande de délivrance d'un formulaire d'établissement d'un acte d'ouverture d'un envoi international.

- Remplissez-le à une table dans le champ de vision d'une caméra de vidéosurveillance (ils sont maintenant dans presque tous les départements). Ouvrez-y le colis avec le chef du département. Si vous refusez de le faire, appelez à nouveau la hotline et dites le nom de l'employé qui a refusé votre demande légale.

- Si vous commencez immédiatement à être impoli et à crier que rien ne peut être fait, appelez la brigade de police. Il s'agit d'un vol, et il n'est généralement pas difficile de le découvrir lors d'une poursuite. Pourquoi? En raison du petit nombre de suspects et d'une documentation détaillée.

A chaque point de réception et de transmission des colis, leur masse est contrôlée, et toutes les données sont saisies dans la base de données. Dès lors, la scène du crime est évidente dès les premières minutes de l'enquête. Il s'agit généralement du dernier maillon de la chaîne, c'est-à-dire du département même où vous êtes venu recevoir votre colis. N'oubliez pas que l'agent de sécurité qui est arrivé à votre appel a beaucoup plus de pouvoirs (c'est pourquoi il s'appelait ainsi, hehe) et de méthodes pour influencer les postiers que vous. Il dispose également d'indicateurs de performance. Peut-être même sera-t-il heureux d'avoir été convoqué pour enquêter sur une nouvelle infraction pénale bien documentée (article 158 du Code pénal de la Fédération de Russie - vol). Le contenu du colis ne l'intéresse que sous cet aspect. Puisque dans cette situation vous êtes le demandeur et la partie lésée, vous ne devez pas vous attendre à des contre-accusations. Presque tous les appareils chinois peuvent être classés comme des appareils électroniques grand public achetés à l'étranger pour des raisons d'économie. Bien sûr, s'il ne tire pas et ne ressemble pas à un appareil ouvertement espion.

Wi-Fi est l'abréviation d'une marque déposée de Wi-Fi AUiance. La technologie Wi-Fi a été développée en 1991 par la NCR Corporation (qui a ensuite été rachetée par AT&T, et depuis 1997 est redevenue indépendante) et était à l'origine destinée à être utilisée dans les caisses enregistreuses distributrices. La technologie est basée sur la méthode de transmission de données sur un canal radio à une fréquence de 2,4 GHz utilisant un codage de signal avec des fréquences de fonctionnement et des applications spéciales. La technologie Wi-Fi est utilisée pour organiser des réseaux locaux sans fil à haut débit fonctionnant dans la plage de fréquences internationale sans licence (ISM) 2,4 GHz et 5 GHz. Les domaines d'application de cette technologie sont liés aux réseaux d'accès à Internet, à la transmission sans fil d'informations audio et vidéo, à la télémétrie industrielle, aux réseaux locaux de transport sans fil.

Les normes Wi-Fi suivantes sont actuellement utilisées :

- 802.11 - 1 Mbps et 2 Mbps, 2,4 GHz ;

- 802.11a - 54 Mbits/s, 5 GHz ;

- 802.11b - 5,5 et 11 Mbits/s, 2,4 GHz ;

- 802.11g - 54 Mbits/s, 2,4 GHz ;

- 802.11n - 600 Mbps, 2,4-2,5 GHz ou 5 GHz.

Le principal avantage du Wi-Fi par rapport aux autres technologies (Bluetooth, ZigBee) est sa vitesse de transmission élevée (jusqu'à 600 Mbps). Par conséquent, cette technologie se développe si rapidement dans des domaines de l'électronique grand public tels que l'accès Internet sans fil, la télévision sans fil, les lecteurs DVD sans fil. Le Wi-Fi est largement utilisé dans divers systèmes de télémétrie sans fil dans les transports. Presque toutes les caméras vidéo et enregistreurs de vitesse sans fil installés sur les autoroutes utilisent le Wi-Fi. Aussi, cette technologie est utilisée pour organiser des réseaux locaux entre les bâtiments et les installations industrielles. Il convient de souligner que la gamme Wi-Fi 5 GHz est la plus préférable pour l'organisation de réseaux locaux industriels en présence d'interférences de haut niveau. En raison de la connexion étroite à une zone spécifique dans laquelle les informations sont diffusées, le Wi-Fi est une technologie idéale pour l'accès Internet payant dans les cafés, restaurants, hôtels.

La technologie Wi-Fi a été certifiée pour la première fois il y a vingt ans lorsque l'Institut international des ingénieurs électriciens et électroniciens (IEEE) a formé un groupe de travail sur les normes pour le LAN sans fil 802.11. L'année dernière (20/09/2010), le groupe de travail 802.11 a célébré le 20e anniversaire de la norme. En 1999, l'organisation internationale indépendante Wireless Ethernet Compatibility Alliance (WECA) a été créée, qui comprenait les principaux fabricants mondiaux d'équipements pour les communications sans fil. Actuellement, les membres de WECA sont environ 100 entreprises, dont Cisco, Alcatel-Lucent, 3Com, IBM, Intel, Apple, Compaq, Dell, Fujitsu, Siemens, Sony, AMD, etc. Les experts de cette organisation testent divers appareils Fi-Wi. et garantir leur compatibilité avec les équipements fabriqués par d'autres sociétés membres de l'alliance.

Norme 802.11 - première édition

En 1997, la première spécification Wi-Fi, 802.11, a été adoptée. La norme 802.11 régule le fonctionnement des équipements à une fréquence centrale de 2,4 GHz avec une vitesse maximale pouvant atteindre 2 Mbps. La norme 802.11 de base utilise le spectre étalé à sauts de fréquence (FHSS). En option, la méthode DSSS (Direct Sequence Spread Spectrum) peut également être utilisée.

La technologie Gaussian Frequency Shift Keying est utilisée pour moduler le signal. En règle générale, lorsque la méthode FHSS est impliquée, la bande est divisée en 79 canaux de 1 MHz (bien qu'il existe des équipements avec une méthode différente de division de la gamme de fréquences). L'expéditeur et le récepteur conviennent d'un schéma de saut de canal, et les données sont envoyées séquentiellement sur différents canaux en utilisant le schéma sélectionné.

Il convient de souligner que les normes 802.11ххх réglementent l'architecture du réseau et les appareils eux-mêmes, décrivent les sept principaux niveaux du modèle et les protocoles pour leur interaction. La norme spécifie la fréquence de base, ainsi que les techniques de modulation et d'étalement du spectre au niveau de la couche physique. Par exemple, la norme 802.11 spécifie une fréquence centrale de 2,4 GHz et une méthode de modulation FHSS PHY. De plus, la norme 802.11 d'origine décrivait la transmission de données infrarouge. La bande de fréquences et les sous-fréquences pour les appareils 802.11 sont attribuées et réglementées dans chaque pays spécifique par une agence gouvernementale autorisée. En outre, la législation locale réglemente les règles de fonctionnement des appareils eux-mêmes, leur puissance, la division de fréquence, la puissance de l'émetteur et d'autres caractéristiques. Dans notre pays, un tel organisme est le ministère des Communications et des médias de la Fédération de Russie. Le dernier document réglementaire de ce ministère indique que l'exploitation de toutes les variantes des normes 802.11 (a, b, g, n) à toutes les fréquences de base est autorisée dans la Fédération de Russie. Les principaux paramètres de la norme 802.11 conformément aux documents réglementaires actuels de la Fédération de Russie sont présentés dans le tableau 1.

| Le nom du paramètre | Valeur du paramètre | Méthode de modulation |

| Gamme de fréquences, MHz | 2400-2483,5 | |

| Méthode d'étalement du spectre | FHSS | |

| Nombre de canaux porteurs (fréquences) | Pas moins de 20, ne se coupant pas au niveau de -20 dB | |

| 1 | 2 GFSK | |

| 2 | 4 GFSK | |

| pas plus de 20 (100 mW) |

Diverses normes de la famille IEEE 802 réglementent strictement les deux couches inférieures du modèle OSI - physique et canal, qui caractérisent les caractéristiques des réseaux locaux spécifiques. Les couches supérieures ont la même structure pour les réseaux locaux sans fil et câblés. Comme toutes les normes de cette famille, le Fi-Wi 802.11 fonctionne au niveau des deux couches inférieures du modèle ISO/OSI, physique et canal (Fig. 1). Par conséquent, les applications réseau et les protocoles réseau qui s'exécutent sur Ethernet (norme 802.3), tels que TCP/IP, peuvent être utilisés de manière similaire sur les réseaux Wi-Fi 802.11. En d'autres termes, s'il existe un certain routeur Ethernet avec plusieurs entrées, cela ne fait aucune différence pour le réseau qu'un périphérique filaire 802.3 ou un périphérique Wi-Fi sans fil 802.11 y soit connecté : tous les périphériques se verront et interagiront correctement.

Les caractéristiques distinctives de divers réseaux locaux se reflètent dans la division de la couche de liaison de données en deux sous-niveaux : « Contrôle de liaison logique, LLC » et « Contrôle d'accès aux médias, MAC ». La couche MAC assure un partage correct de l'environnement commun. Après avoir accédé à l'environnement, il peut être utilisé par une LLC de niveau supérieur, qui implémente les fonctions d'une interface avec une couche réseau adjacente. Les protocoles de couche MAC et LLC sont indépendants l'un de l'autre. Par conséquent, chaque protocole de couche MAC peut être utilisé avec n'importe quel protocole de couche LLC, et vice versa.

Dans la norme 802.11, le MAC est similaire à la couche implémentée en 802.3 pour les réseaux Ethernet. La différence fondamentale est que le 802.11 utilise un mode émetteur-récepteur semi-duplex, qui ne permet pas la détection de collision pendant une session de communication. Pour négocier les niveaux MAC, la norme 802.11 utilise un protocole spécial Carrier Sense Multiple Access with Collision Avoidance (CSMA/CA), ou Distributed Coordination Function (DCF). Dans ce cas, le CSMA/CA n'autorise pas les collisions en surveillant l'accusé de réception du paquet (ACK) intact.

De plus, la couche MAC 802.11 prend en charge deux modes de consommation d'énergie - "mode continu" et "conservation". En mode veille, l'équipement est périodiquement allumé à intervalles réguliers pour recevoir des signaux "balises" qui sont constamment envoyés par le point d'accès. Ces signaux comprennent également l'adresse de la station qui doit recevoir les données. Les autres fonctionnalités de MAC 802.11 incluent la fonction de connexion et de reconnexion dynamiques. Un client 802.11 à portée d'un ou plusieurs points d'accès peut choisir celui qui a le meilleur signal. Si un tel point est trouvé, la station se ré-accorde automatiquement sur sa fréquence.

Pour prendre en charge la vidéo en continu dans le MAC 802.11, la fonction de coordination de point (PCF) est implémentée. En mode PCF, seul le point d'accès contrôle la transmission des données sur un canal spécifique. Dans ce cas, il interroge tous les postes, et une durée fixe est allouée à chacun d'eux. Aucune des autres stations ne peut émettre pendant cette période. Chaque point d'accès a son propre ESS ID (WLAN Service Area ID), qui est nécessaire pour établir une connexion.

Le contrôle d'accès et la restriction sont fournis au niveau MAC. Par conséquent, le point d'accès peut fonctionner dans les modes suivants :

- établir une connexion avec tous les appareils sans fil, quelle que soit leur adresse MAC ;

- établir une connexion avec des appareils dont les adresses MAC sont incluses dans la liste de contrôle d'accès (ACL) ;

- refus de connexions avec des appareils dont les adresses MAC figurent dans la liste des "interdits".

De plus, vous pouvez restreindre l'accès en désactivant la diffusion de l'ID ESS, c'est-à-dire que le point d'accès ne le transmettra pas au réseau ouvert, pour vous connecter auquel vous devez connaître l'ID ESS. Les méthodes suivantes sont couramment utilisées pour authentifier un appareil Wi-Fi :

- Système ouvert (OPEN SYSTEM) - le client envoie une requête avec un identifiant (adresse MAC), le point d'accès vérifie la conformité du client avec la liste des adresses MAC.

- Système ouvert avec EAP (OPEN SYSTEM AUTHENTICATION WITH EAP) - authentification supplémentaire via les protocoles EAP sur le serveur RADIUS.

- Système fermé (AUTHENTIFICATION DU SYSTÈME PARTAGÉ) - le client envoie une demande de connexion et le point d'accès envoie au client une séquence qui doit être chiffrée et renvoyée.

Les mécanismes de cryptage Wired Equivalent Privacy (WEP) sont utilisés pour protéger les appareils Wi-Fi contre les accès non autorisés. Les méthodes et algorithmes de chiffrement sont définis par la norme 801.11i, dans laquelle le chiffrement par bloc AES est sélectionné comme principal. WEP est basé sur le chiffrement de flux RC4. Dans ce cas, le cryptage WEP peut être statique ou dynamique. Le cryptage WEP statique ne change pas la clé. Avec une méthode de cryptage dynamique, la clé de cryptage est modifiée périodiquement. En 2004, un amendement à la norme 802.11 a été publié avec de nouveaux algorithmes de sécurité WPA et WPA2. La technologie WEP est obsolète. Les nouvelles méthodes de sécurité WPA et WPA2 (Wi-Fi Protected Access) sont compatibles entre plusieurs appareils sans fil aux niveaux matériel et logiciel.

Bien que la méthode FHSS permette un circuit émetteur-récepteur simple, elle limite la vitesse maximale à 2 Mbps.

Norme 802.11b

La limitation du débit dans la norme 802.11 a conduit au fait que les appareils et les réseaux locaux de ce type ont pratiquement cessé d'être utilisés. Le 802.11 a été remplacé en 1999 par la norme 802.11b plus rapide (802.11 High rate), qui fonctionne sur la même fréquence centrale de 2,4 GHz avec une vitesse maximale allant jusqu'à 22 Mbps. La spécification 802.11b utilise le Direct Sequence Spread Spectrum (DSSS), qui étale le spectre d'un signal radio à l'aide d'une séquence directe. Les principaux paramètres du Wi-Fi 802.11b sont indiqués dans le tableau 2.

| Le nom du paramètre | Valeur du paramètre | Méthode de modulation |

| Gamme de fréquences, MHz | 2400-2483,5 | |

| Méthode d'étalement du spectre | DSSS | |

| Plan de fréquence | 2412 + 5 (n-1), n = 1, 2 ... 13 | |

| Débit de transmission de données sur le canal radio, Mbit/s | 1 | DBPSK |

| 2 | DBPSK | |

| 5,5 | CCK | |

| 11 | CCK | |

| 22 | PBCC | |

| Puissance de rayonnement maximale de l'émetteur, dBm | pas plus de 20 (100 mW) |

L'architecture principale, l'idéologie, la structure et les caractéristiques des couches de la nouvelle norme 802.11b sont similaires à la version initiale du Wi-Fi - 802.11, seule la couche physique a changé, ce qui caractérise des vitesses d'accès et de transmission de données plus élevées. L'assignation de fréquence du trajet linéaire du système de transmission (Frequency Assignment Plan) est mise en œuvre conformément à la formule donnée dans le Tableau 2.

Il existe différentes manières de moduler et de prendre en charge différents modes de débit en bauds. 1 Mbit/s est pris en charge via la méthode DBPSK (Differential Binary Phase Shift Keying). La méthode DQPSK (Differential Quadrature Phase Shift Keying) est utilisée pour fournir une vitesse de 2 Mbps. Le schéma de modulation CCK (Complementary Code Keying) permet des débits de transmission de 5,5 et 11 Mbps. L'utilisation des codes CCK vous permet d'encoder 8 bits par caractère. Un débit de symboles de 1,385 méga caractères par seconde (11/8 = 1,385) correspond à une vitesse de 11 Mbps. Cela encode 8 bits par caractère. A 5,5 bps, seuls 4 bits sont encodés par symbole.

Le protocole fournit également une correction d'erreur FEC. Dans la version étendue de la norme 802.11b+, le taux de transfert de données peut aller jusqu'à 22 Mbps. Étant donné que la méthode de saut de fréquence FHSS utilisée dans 802.11 ne peut pas prendre en charge les vitesses élevées, elle est supprimée de 802.11b. Par conséquent, le matériel 802.11b est compatible avec les systèmes 802.11 DSSS, mais ne fonctionnera pas avec les systèmes 802.11 FHSS.

La norme 802.11b prévoit un mode de fonctionnement dans des conditions de fortes interférences et de signal faible. À cette fin, un changement de débit dynamique est utilisé pour modifier automatiquement le débit en bauds en fonction de la force du signal et des interférences. Ainsi, par exemple, en cas d'augmentation du niveau d'interférence, le débit de transfert de données est automatiquement réduit à 5,5, 2 ou 1 Mbps. Lorsque les interférences diminuent, l'appareil revient à un fonctionnement normal à des vitesses élevées.

Dans la norme 802.11b, le contrôle d'accès est implémenté à la fois au niveau MAC et en utilisant le cryptage des données via WEP. Lorsque WEP est activé, il protège uniquement le paquet de données mais ne protège pas les en-têtes de couche physique afin que les autres stations du réseau puissent visualiser les données nécessaires à la gestion du réseau. Il convient de souligner que de nombreuses failles ont été trouvées dans le chiffrement RC4 ces dernières années. Par conséquent, des protocoles de cryptage modernisés sont de plus en plus utilisés. Par exemple, le protocole TKIP (Temporal Key Integrity Protocol) utilise le même chiffrement RC4 que WEP, mais avec un vecteur d'initialisation de 48 bits. Le protocole MIC (Message Integrity Check) a été ajouté pour vérifier l'intégrité des messages. Lorsqu'elle est utilisée, la station est bloquée si plus de deux requêtes non vérifiées sont envoyées dans la minute. Dans le protocole AES-CCMP, la distribution des clés et la vérification de l'intégrité sont effectuées dans un seul composant CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol). Le chiffrement AES est utilisé pour le cryptage.

Avec le développement des technologies LAN dans le monde, le nombre de divers appareils sans fil a considérablement augmenté et le problème des interférences et de la congestion dans la bande 2,4 GHz est apparu. Cela est dû au fait que les appareils tels que les fours à micro-ondes, les téléphones sans fil, les talkies-walkies, les équipements Bluetooth et autres appareils similaires s'affectent sensiblement les uns les autres. En particulier, cela affecte la qualité de l'équipement Wi-Fi.

Comme indiqué ci-dessus, dans la norme 802.11, le débit de transmission maximal est défini comme la somme des canaux. Par conséquent, la vitesse théorique ne correspond pas sans ambiguïté à la vitesse de transfert de données réelle. Dans les cas où différents appareils 802.11 utilisent les mêmes canaux ou opèrent dans une zone avec de fortes interférences radio, des baisses de vitesse significatives peuvent se produire. Par exemple, une station sans fil qui a établi une connexion à 11 Mbps fonctionnera en réalité à pas plus de 1 Mbps si elle est à portée d'un four à micro-ondes puissant.

Norme 802.11a

Afin de décharger en quelque sorte la bande 2,4 GHz, la norme 802.11a a été développée pour les fréquences 5 GHz. Il n'y a pas autant de sources d'interférences dans cette gamme que dans la gamme 2,4 GHz, et le niveau de bruit global moyen est beaucoup plus faible. 802.11a utilise deux fréquences centrales de base dans la région des 5 GHz et a un débit de données maximal de 54 Mbps. Cette norme adopte la détection multi-porteuses et l'évitement des collisions comme méthode d'accès au support. Le multiplexage par répartition orthogonale de la fréquence (OFDM) est adopté comme principale méthode d'étalement du spectre - multiplexage avec répartition orthogonale de la fréquence des signaux. Deux bandes de fréquences sont attribuées pour la norme 802.11a en Russie (tableau 3).

| Le nom du paramètre | Valeur du paramètre | Méthode de modulation |

| Gamme de fréquences, MHz | 5150-5350; 5650-6425 | |

| Méthode d'accès à l'environnement | ||

| Méthode d'étalement du spectre | OFDM | |

| 20 | ||

| 52 | ||

| Débit de transmission de données sur le canal radio, Mbit/s | 6; 9 | BPSK |

| 12; 18 | QPSK | |

| 24; 36 | 16QAM | |

| 48; 54; 108 | 64QAM | |

| Puissance de rayonnement maximale de l'émetteur dans la bande de fréquence : 5150-5250 ; 5250-5350MHz | Pas plus de 20 dBm (100 mW) | |

| Puissance de rayonnement maximale de l'émetteur dans la bande de fréquence : 5650-5725 ; 5725-5825 ; 5825 - 6425 MHz | Pas plus de 30 dBm (1 000 mW) |

Conformément au document sur le territoire de la Fédération de Russie pour la norme 802.11a, les bandes de fréquences sont divisées en cinq sous-bandes de travail. Les bandes 5,150-5,250 et 5,250-5,350 GHz sont conçues pour faire fonctionner des équipements avec une puissance d'émission allant jusqu'à 100 mW (20 dBm). Fourchettes 5 650 à 5 725 ; 5,725-5,825 et 5,825-6,425 GHz sont réservés aux équipements avec une puissance d'émission jusqu'à 1000 mW (30 dBm).

La norme 802.11a utilise une méthode développée par Intersil et appelée multiplexage par répartition orthogonale de la fréquence (OFDM) - multiplexage par répartition orthogonale de la fréquence. Le principe de modulation du signal OFDM est illustré à la Fig. 2-4.

Toute la gamme de fréquences est divisée en sous-porteuses qui, bien que se chevauchant partiellement, sont dans une position orthogonale les unes par rapport aux autres. L'orthogonalité des signaux porteurs est assurée lorsque, pendant la durée d'un symbole, le signal porteur effectuera un nombre entier d'oscillations. Pour mettre en œuvre le procédé, les émetteurs utilisent la transformée de Fourier rapide inverse (IFFT), qui convertit le signal, pré-multiplexé sur l'un des canaux, d'une représentation temporelle à une représentation fréquentielle. Ainsi, lorsqu'une sous-porteuse a une amplitude maximale, la sous-porteuse adjacente a une valeur nulle. Les informations de cette méthode sont transmises sous la forme de symboles dits OFDM (Fig. 3).

Un préfixe est écrit en permanence devant le symbole. Pour se protéger contre l'apparition de collisions entre symboles, la technologie OFDM introduit le concept d'un intervalle de garde (GI), au cours duquel la répétition cyclique OFDM aura lieu. Le préfixe est ajouté au symbole transmis au niveau de l'émetteur et supprimé lorsque le symbole est reçu au niveau du récepteur. L'intervalle de garde réduit le taux de transfert de données.

Dans la norme 802.11a, la plage est divisée avec un espacement des canaux de 20 MHz (Figure 4). De plus, chacun des canaux possède 52 fréquences de sous-porteuse. Parmi ceux-ci, 48 sont utilisés pour la transmission de données et les quatre autres sont utilisés pour les codes de correction d'erreurs. L'espacement des sous-porteuses est de 312,5 kHz. La bande passante du signal est de 16,66 MHz. Taux de codage convolutif : 1/2, 9/16, 2/3, 3/4. Dans le protocole IEEE 802.11a, le taux de codage convolutif maximal est de 3/4 lorsqu'un bit supplémentaire est ajouté tous les trois bits d'entrée. Différents schémas de modulation sont utilisés à différents niveaux. Le plus bas utilise la modulation par décalage de phase binaire (BPSK). Il fournit un débit de sous-canal de 125 kbps. Ainsi, pour le canal principal, le débit est de 6 Mbps (48 fois 125). La couche suivante utilise la modulation par déplacement de phase en quadrature (QPSK) pour doubler la bande passante à 12 Mbps.

Dans le cas où la couche physique utilise une modulation d'amplitude en quadrature à 16 niveaux (16QAM), encodant 4 bits pour un Hertz de la fréquence porteuse, la bande passante du canal sera de 24 Mbps. Lors de l'utilisation de la modulation d'amplitude en quadrature à 64 niveaux (64QAM), qui encode 8 ou 10 bits par Hertz de la fréquence porteuse, la vitesse maximale pour cette norme est de 54 Mbps.

Ainsi, dans la norme 802.11a, les débits sont supportés : 6, 12, 24, 36, 48 et 54 Mbps. Cependant, la norme elle-même permet également des vitesses plus élevées. Par exemple, la société Atheros produit des équipements 802.11a avec l'utilisation simultanée de deux fréquences porteuses, grâce auxquelles le débit maximal peut atteindre 108 Mbps.

Il est à noter que la bande des 5 GHz est adjacente à des fréquences partiellement utilisées par les stations au sol pour la poursuite des satellites de communication. Pour garantir que les équipements Wi-Fi sans licence n'interfèrent pas avec le fonctionnement d'autres systèmes départementaux, l'Institut européen des normes de télécommunications (ETSI) a développé deux protocoles supplémentaires : DFS (Dynamic Frequency Selection) et TPC (Transmit Power Control). Avec leur aide, les appareils sans fil Wi-Fi peuvent changer automatiquement de canaux de fréquence ou réduire la puissance rayonnée en cas de collisions aux fréquences porteuses.

Norme 802.11g

L'étape suivante dans le développement des appareils Wi-Fi a été la norme 802.11g, adoptée en 2003. Dans la pratique, 802.11g est une version améliorée de 802.11b. Il est conçu pour les appareils fonctionnant à 2,4 GHz avec une vitesse maximale de 54 Mbps. Cette norme a été conçue comme universelle. Par conséquent, il autorise les techniques d'étalement de spectre utilisées dans les versions précédentes, à savoir DSSS, OFDM, PBCC. Les principaux paramètres du Wi-Fi-802.11g approuvés pour la RF sont indiqués dans le tableau 4.

| Le nom du paramètre | Valeur du paramètre | Méthode de modulation |

| Gamme de fréquences, MHz | 2400-2483,5 | |

| Plan de fréquences (fréquences centrales du canal, MHz) | 2412 + 5 (n-1), n = 1, 13 | |

| Modes de fonctionnement | DSSS, OFDM, PBCC, DSSS-OFDM | |

| Débits de transmission de données sur le canal radio et modulation, Mbit/s | 1 | DBPSK |

| 2 | DQPSK | |

| 5,5; 11 | SSK, RVSS | |

| 6; 9 | BPSK | |

| 12; 18 | QPSK | |

| 24; 36 | 16QAM | |

| 48; 54; 108 | 64QAM | |

| 22; 33 | PBCC | |

| Puissance de rayonnement maximale de l'émetteur | Pas plus de 24 dBm (250 mW) |

La bande de fréquences attribuée pour 802.11g dans la Fédération de Russie est de 2400-2483,5 MHz. Le plan d'attribution des fréquences est calculé à l'aide de la formule du tableau 4. La norme 802.11g est entièrement compatible avec 802.11b. La principale différence réside dans les méthodes d'accès aux médias et de modulation autorisées. La norme 802.11g utilise les technologies DSSS et PBCC décrites ci-dessus, qui sont tirées de 802.11b. OFDM est adopté à partir de la norme 802.11a. Les méthodes de modulation DBPSK, DBPSK, CCK, CCK, PBCC sont également reprises de 802.11a, b.

Sans entrer trop dans les détails, on peut dire que la norme 802.11g est similaire à la norme 802.11b à 2,4 GHz et est similaire à la norme 802.11a à un taux de transfert maximum de 54 Mbps.

Norme 802.11n

La dernière adoptée pour la technologie Wi-Fi était la norme 802.11n, dans laquelle les développeurs ont tenté de combiner le meilleur qui a été mis en œuvre dans les versions précédentes. La norme 802.11n est conçue pour les équipements fonctionnant aux fréquences centrales de 2,4 et 5 GHz avec une vitesse maximale possible allant jusqu'à 600 Mbps. Cette norme a été approuvée par l'IEEE en septembre 2009, et en Russie, elle n'a été approuvée et autorisée pour une utilisation dans toutes les bandes qu'à la fin de 2010. La norme est basée sur la technologie OFDM-MIMO. Dans IEEE 802.11n, le taux de transfert de données maximum est plusieurs fois plus élevé que dans les précédents. Ceci est réalisé en doublant la largeur du canal de 20 MHz à 40 MHz et en mettant en œuvre la technologie MIMO avec plusieurs antennes.

Idéalement, doubler la bande passante signifie une augmentation directement proportionnelle du débit de données de la couche physique (PHY). En pratique, tout s'avère beaucoup plus compliqué. La technologie MIMO (Multiple Input Multiple Output) est basée sur l'idée d'utiliser plusieurs antennes d'émission et de réception séparément. Le flux de données transmis est divisé en séquences de bits indépendantes qui sont envoyées simultanément à l'aide de différentes antennes. Dans ce cas, les antennes transmettent des données indépendamment les unes des autres et dans la même gamme de fréquences. En d'autres termes, la technologie MIMO met en œuvre plusieurs sous-canaux spatialement séparés sur lesquels des données sont transmises simultanément dans la même gamme de fréquences. Dans l'exemple le plus simple, cela ressemble à un émetteur avec deux antennes et un récepteur avec deux antennes, dans lesquels des flux de données sont simultanément et indépendamment transmis et reçus sur chaque canal.

La technologie MIMO n'affecte pas la méthode de codage des données et peut être utilisée avec différentes méthodes de modulation. La norme 802.11n utilise le multiplexage par répartition orthogonale de la fréquence (OFDM) comme technique d'étalement de spectre, qui est bien établie dans la norme 802.11a. Les technologies MIMO incluent des algorithmes de traitement vectoriel et matriciel sophistiqués dans les systèmes multi-antennes.

La méthode de codage OFDM dans sa structure est actuellement optimale pour supporter la technologie MIMO. MIMO utilise une technique appelée précodage avec formation de faisceau, qui est une sorte d'extension vectorielle d'un motif de formation de faisceau plat standard. La formation de faisceaux spatial utilise plusieurs antennes pour transmettre des signaux. Cette approche peut considérablement améliorer la couverture et la capacité du système, ainsi que réduire la probabilité d'interruption des communications. MIMO utilise des codes spatio-temporels (STC) pour fournir une diversité spatiale et des marges d'évanouissement optimales.

La technique MIMO comprend ce que l'on appelle le « multiplexage spatial » (SM), qui augmente les taux de transmission et augmente le débit par rapport à une seule antenne. Dans le multiplexage spatial, plusieurs flux sont transmis sur plusieurs antennes. Par exemple, si le récepteur et l'émetteur ont deux antennes et qu'il est possible de sélectionner les ondes nécessaires parmi toute la variété de rayonnement électromagnétique, le débit de données maximal peut être doublé.

Le processus de transfert de données est indépendant. Cela signifie que dans le sens de la liaison montante (UL), chaque utilisateur n'a qu'une seule antenne d'émission. Deux utilisateurs indépendants peuvent émettre simultanément dans le même créneau, comme dans le cas où deux flux sont spatialement multiplexés à partir de deux antennes d'un même utilisateur. Ce processus est appelé « multiplexage spatial en liaison montante ». Lorsqu'un message est envoyé d'une station de base vers un mobile, il est dit « down ».

En cours de transmission, la séquence de symboles arrivant au codeur est convertie en une forme spatiale par un convertisseur symbolique conformément au programme embarqué dans le convertisseur adaptatif (par exemple, la réflexion d'informations de sous-canal dans un code spatial selon un matrice donnée).

Dans la méthode MIMO, il est nécessaire de demander en permanence des informations sur l'identification du canal, son état et des paramètres spécifiques. Les signaux sont transmis sur différents sous-canaux en fonction de l'état actuel du canal. Des signaux spéciaux sont utilisés pour transformer les paramètres des sous-canaux eux-mêmes, tels que le diagramme de rayonnement des éléments d'antenne adaptatifs, la correction d'erreur, le taux de transmission, etc. Pour la correction d'erreur, le taux d'erreur de paquet (PER) est utilisé. Lorsque le canal est en mauvais état, la valeur de ce coefficient augmente et, de ce fait, la zone de couverture est automatiquement limitée à une valeur où la valeur PER calculée peut être maintenue. Notez que SM et STC offrent une large couverture quelles que soient les conditions de liaison, mais n'augmentent pas les débits de données de pointe.

Lors du décodage dans le dispositif de réception, les signaux reçus sont traités selon une certaine loi selon une matrice donnée, par exemple en utilisant l'algorithme de transformée de Fourier inverse. Ainsi, au niveau du récepteur, les signaux répartis spatialement sont combinés et les données transmises sont récupérées.

Les principaux paramètres 802.11n autorisés pour une utilisation en Russie sont indiqués dans le tableau 5.

| Le nom du paramètre | Valeur du paramètre | |

| Gamme de fréquences, MHz | 2400-2483,5 et/ou 5150-5350, 5650-6425 | |

| Méthode d'accès à l'environnement | Accès multiple avec détection de porteuse et prévention des collisions | |

| Le nombre de flux MIMO, pas moins | Station de base - 2 | |

| Station d'abonné - 1 | ||

| Le nombre de flux MIMO, pas plus | 4 | |

| Méthode d'étalement du spectre | OFDM | |

| Espacement des fréquences des canaux, MHz | 20 et/ou 40 | |

| Nombre de sous-porteuses par canal | 56 (à une largeur de canal de 20 MHz) | |

| Puissance maximale de l'émetteur fonctionnant dans la gamme, MHz | 2400-2483,5 | Pas plus de 24 dBm (250 mW) |

| 5150-5250 | Pas plus de 20 dBm (100 mW) | |

| 5150-5250 | Pas plus de 20 dBm (100 mW) | |

| 5250-5350 | Pas plus de 20 dBm (100 mW) | |

| 5650-5725 | Pas plus de 30 dBm (1000 mW) | |

| 5725-5825 | Pas plus de 30 dBm (1000 mW) | |

Pour la norme 802.11n en Fédération de Russie, une bande avec une fréquence centrale de 2,4 GHz et deux bandes dans la région de 5 GHz sont attribuées :

- 2400-2483,5 MHz ;

- 5150-5350 MHz ;

- 5650-6425 MHz.

Le nombre de sous-porteuses dans le canal est déterminé à 56 pour une largeur de canal de 20 MHz et 114 à une largeur de canal de 40 MHz. L'espacement des fréquences est autorisé pour 20 et 40 MHz. Dans la norme 802.11n, conformément à la réglementation RF, l'utilisation de jusqu'à quatre canaux de transmission de données est autorisée. Il est entendu qu'un point d'accès Wi-Fi peut avoir au moins deux canaux et qu'un poste d'abonné sans fil doit avoir au moins un canal. Les équipements Wi-Fi de la norme 802.11n peuvent fonctionner selon trois modes :

- Mode hérité, qui prend en charge toutes les versions précédentes de la norme 802.11a, b, g (pas de prise en charge de 802.11n) ;

- mode mixte (Mixed), qui prend en charge toutes les versions précédentes de la norme 802.11a, b, g et une prise en charge partielle de 802.11n ;

- Mode haut débit (HT), qui fournit uniquement une prise en charge complète de 802.11n et ne prend pas entièrement en charge toutes les versions précédentes.

Il convient de souligner que ce n'est qu'en mode haut débit que vous pouvez profiter pleinement de la vitesse accrue et de la plage de transmission de données étendue obtenues dans la norme 802.11n. En mode haut débit avec une largeur de canal de 20 MHz, 56 sous-canaux de fréquence sont utilisés, dont 52 sont utilisés pour la transmission de données et quatre sont des canaux de service. Lors de l'utilisation d'un canal à 40 MHz et d'un mode à large bande passante, 114 sous-canaux de fréquence sont utilisés, dont 108 sont des canaux d'information et six sont des canaux de contrôle.

Un autre paramètre qui affecte le taux de transmission est la longueur de l'intervalle de garde GI, introduit dans la norme 802.11a. Dans la norme 802.11, la durée de l'intervalle de garde peut prendre deux valeurs : 800 et 400 ns. Les débits de données sont déterminés par une combinaison des paramètres décrits ci-dessus. Il peut y avoir 76 combinaisons de ce type dans la norme 802.11n.Le tableau 6 montre les valeurs des taux de transmission dans la norme 802.11n, calculées pour quatre flux spatiaux, lors de l'utilisation d'un schéma de multiplexage différent dans chaque flux et sur un canal de 40 MHz espacement.

| Numéro de circuit MCS | Modulation | Taux de codage | Taux de transfert de données, Mbps | ||||

| Flux 1 | Flux 2 | Flux 3 | Flux 4 | Intervalle de garde 800 ns | Intervalle de garde de 400 ns (facultatif) | ||

| 53 | 16-QAM | QPSK | QPSK | QPSK | ½ | 135,00 | 150,00 |

| 54 | 16-QAM | 16-QAM | QPSK | QPSK | ½ | 162,00 | 180,00 |

| 55 | 16-QAM | 16-QAM | 16-QAM | QPSK | ½ | 189,00 | 210,00 |

| 56 | 64-QAM | QPSK | QPSK | QPSK | ½ | 162,00 | 180,00 |

| 57 | 64-QAM | 16-QAM | QPSK | QPSK | ½ | 189,00 | 210,00 |

| 58 | 64-QAM | 16-QAM | 16-QAM | QPSK | ½ | 216,00 | 240,00 |

| 59 | 64-QAM | 16-QAM | 16-QAM | 16-QAM | ½ | 243,00 | 270,00 |

| 60 | 64-QAM | 64-QAM | QPSK | QPSK | ½ | 216,00 | 240,00 |

| 61 | 64-QAM | 64-QAM | 16-QAM | QPSK | ½ | 243,00 | 270,00 |

| 62 | 64-QAM | 64-QAM | 16-QAM | 16-QAM | ½ | 270,00 | 300,00 |

| 63 | 64-QAM | 64-QAM | 64-QAM | QPSK | ½ | 270,00 | 300,00 |

| 64 | 64-QAM | 64-QAM | 64-QAM | 16-QAM | ½ | 297,00 | 330,00 |

| 65 | 16-QAM | QPSK | QPSK | QPSK | ¾ | 202,50 | 225,00 |

| 66 | 16-QAM | 16-QAM | QPSK | QPSK | ¾ | 243,00 | 270,00 |

| 67 | 16-QAM | 16-QAM | 16-QAM | QPSK | ¾ | 283,50 | 315,00 |

| 68 | 64-QAM | QPSK | QPSK | QPSK | ¾ | 243,00 | 270,00 |

| 69 | 64-QAM | 16-QAM | QPSK | QPSK | ¾ | 283,50 | 315,00 |

| 70 | 64-QAM | 16-QAM | 16-QAM | QPSK | ¾ | 324,00 | 360,00 |

| 71 | 64-QAM | 16-QAM | 16-QAM | 16-QAM | ¾ | 364,50 | 405,00 |

| 72 | 64-QAM | 64-QAM | QPSK | QPSK | ¾ | 324,00 | 360,00 |

| 73 | 64-QAM | 64-QAM | 16-QAM | QPSK | ¾ | 364,50 | 405,00 |

| 74 | 64-QAM | 64-QAM | 16-QAM | 16-QAM | ¾ | 405,00 | 450,00 |

| 75 | 64-QAM | 64-QAM | 64-QAM | QPSK | ¾ | 405,00 | 450,00 |

| 76 | 64-QAM | 64-QAM | 64-QAM | 16-QAM | ¾ | 445,50 | 495,00 |

La vitesse théorique maximale de 600 Mbps peut être atteinte pour quatre flux, modulation 64-QAM, taux de codage 5/6, intervalle de garde de 400 ns. Avec d'autres combinaisons de paramètres, il y aura des débits en bauds différents.

Normes IEEE 802.11 supplémentaires

En plus des normes de base 802.11a, b, g, n décrites ci-dessus, il existe un certain nombre de normes auxiliaires qui décrivent les fonctions de service de divers produits Wi-Fi :

- 802.11d. Conçu pour adapter divers appareils Wi-Fi aux conditions spécifiques du pays. Comme mentionné ci-dessus, les bandes de fréquences spécifiques pour chaque état individuel sont déterminées dans le pays lui-même et peuvent différer selon l'emplacement géographique. La norme IEEE 802.11d permet la régulation de la bande de fréquence dans les appareils de différents fabricants à l'aide d'options spéciales introduites dans les protocoles de contrôle d'accès aux supports.

- 802.11e. Décrit les classes de qualité QoS pour les applications audio et vidéo. Les changements introduits au niveau de la couche MAC 802.11e régulent la qualité de la transmission audio et vidéo simultanée pour les systèmes audio et vidéo sans fil.

- 802.11f. Unifie les paramètres des points d'accès Wi-Fi de différents fabricants. La norme permet à l'utilisateur de travailler avec différents réseaux lorsqu'il se déplace entre les zones de couverture de réseaux séparés.

- 802.11h. Comme indiqué ci-dessus, dans la plupart des pays européens, les stations au sol de poursuite des satellites météorologiques et de communication, ainsi que les radars militaires, fonctionnent dans des bandes proches de 5 MHz. Pour éviter les situations de conflit, la norme 802.11h introduit un mécanisme obligatoire à utiliser en Europe pour réinitialiser automatiquement l'alimentation aux fréquences de 5 GHz pour les appareils Wi-Fi domestiques lorsqu'ils relèvent de la zone de couverture des produits spéciaux et militaires 802.11. Cette norme est une exigence ETSI nécessaire pour les équipements approuvés pour une utilisation sur le territoire de l'Union européenne. Par exemple, tous les équipements Wi-Fi fabriqués par la société française ACKSYS subissent une certification européenne obligatoire pour la conformité à la norme 802.11h.

- 802.11i. Les premières versions des normes 802.11 utilisaient l'algorithme WEP pour sécuriser les réseaux Wi-Fi. Il a été supposé que cette méthode peut assurer la confidentialité et la protection des données transmises des utilisateurs autorisés du réseau sans fil contre l'écoute clandestine. Cependant, il s'est avéré que cette protection peut être violée en quelques minutes seulement. Par conséquent, dans la norme 802.11i, de nouvelles méthodes de protection des réseaux Wi-Fi ont été développées, mises en œuvre à la fois au niveau physique et logiciel. Actuellement, il est recommandé d'utiliser des algorithmes Wi-Fi Protected Access (WPA) pour organiser la sécurité dans les réseaux 802.11. Ils assurent également l'interopérabilité entre les appareils sans fil de diverses normes et modifications. Les protocoles WPA utilisent le schéma de cryptage RC4 amélioré et une méthode d'authentification obligatoire utilisant EAP. La stabilité et la sécurité des réseaux Wi-Fi modernes sont déterminées par les protocoles de vérification de la confidentialité et le cryptage des données (RSNA, TKIP, CCMP, AES).

- 802.11k. Cette norme a été développée pour améliorer la répartition du trafic entre les abonnés au sein du réseau. Dans un réseau local sans fil, l'unité d'abonné se connecte généralement au point d'accès qui fournit le signal le plus fort. Cela peut entraîner une congestion du réseau si de nombreux abonnés essaient de se connecter à un point d'accès à la fois. Pour contrôler de telles situations, la norme 802.11k propose un mécanisme qui limite le nombre d'abonnés connectés à un point d'accès et connecte de nouveaux abonnés à un autre point, malgré un signal plus faible de sa part. Dans ce cas, la bande passante globale du réseau est augmentée en raison d'une utilisation plus efficace des ressources.

- 802.11m. Au sein de l'IEEE 802.11, il existe un GROUPE DE TÂCHES qui travaille pour corriger les bogues et répondre aux demandes de renseignements et aux commentaires que n'importe qui peut soumettre à l'IEEE. Ces modifications et correctifs sont résumés dans un document distinct appelé collectivement 802.11m. La première version de 802.11m date de 2007. La prochaine version de correctifs, d'ajouts et d'amendements à toutes les éditions 802.11 est prévue pour 2011.

- 802.11p. Régule l'interaction des équipements Wi-Fi se déplaçant à une vitesse allant jusqu'à 200 km / h devant des points d'accès fixes situés à une distance allant jusqu'à 1 km. Il fait partie de la norme WAVE (Wireless Access in Vehicular Environ) et constitue une sorte d'interface de communication avec IEEE 1609. Les normes WAVE définissent une architecture et un ensemble supplémentaire de fonctions de service et d'interfaces qui fournissent un mécanisme de communication radio sécurisé entre les véhicules. en mouvement. Ces normes sont développées pour des applications telles que, par exemple, la gestion du trafic, le contrôle de la sécurité routière, la collecte automatisée des paiements, la navigation et le routage des véhicules, etc.

- 802.11r. Régule l'itinérance automatique rapide des appareils Wi-Fi lors du passage de la zone de couverture d'un point d'accès à la zone de couverture d'un autre. Cette norme se concentre principalement sur la téléphonie Internet et les téléphones mobiles compatibles Wi-Fi. Avant l'apparition de cette norme, lors d'un déménagement, l'abonné perdait souvent le contact avec un point d'accès, était obligé d'en chercher un autre et de refaire la procédure de connexion. Les appareils compatibles 802.11r peuvent se pré-enregistrer auprès des points d'accès voisins et effectuer automatiquement le processus de reconnexion. Ainsi, le temps mort lorsque l'abonné n'est pas disponible dans les réseaux Wi-Fi est considérablement réduit.

- 802.11s. Conçu pour la topologie de réseau maillé sans fil, où n'importe quel appareil peut servir à la fois de routeur et de point d'accès. Si le point d'accès le plus proche est encombré, les données sont redirigées vers le nœud déchargé le plus proche. Dans ce cas, le paquet de données est transféré d'un nœud à un autre jusqu'à ce qu'il atteigne sa destination finale. Cette norme introduit de nouveaux protocoles au niveau des couches MAC et PHY qui prennent en charge la diffusion, la multidiffusion et la diffusion individuelle sur un système de point d'accès Wi-Fi à configuration automatique. A cet effet, la norme introduit un format de trame à quatre adresses. Le projet a reçu le nom interne SEE-MESH et est actuellement en cours de développement (principalement la société allemande Riedel Communications travaille sur ce projet).

- 802.11t. Ce document est un ensemble de techniques recommandées par l'IEEE pour tester les réseaux 802.11 : comment mesurer et traiter les résultats, exigences pour les équipements de test.

- 802.11u. Conçu pour réguler l'interaction des réseaux Wi-Fi avec les réseaux externes. La norme devrait définir les protocoles d'accès, les protocoles de priorité et les interdictions de travailler avec des réseaux externes. La norme en est actuellement aux étapes d'évaluation et d'approbation du projet.

- 802.11v. La norme doit être modifiée pour améliorer les systèmes de gestion de réseau IEEE 802.11. La modernisation aux niveaux MAC et PHY doit permettre de centraliser et de rationaliser la configuration des équipements clients connectés au réseau. En construction.

- 802.11y. Une norme de communication supplémentaire pour la gamme de fréquences 3,65-3,70 GHz. Conçu pour les appareils de dernière génération fonctionnant avec des antennes externes à des vitesses allant jusqu'à 54 Mbit/s à une distance allant jusqu'à 5 km en espace ouvert. La norme n'est pas complètement terminée.

- 802.11w. Conçu pour améliorer la protection et la sécurité de la couche Media Access Control (MAC). Les protocoles de la norme structurent un système de contrôle de l'intégrité des données, de l'authenticité de leur source, de l'interdiction de la reproduction et de la copie non autorisées, de la confidentialité des données et d'autres moyens de protection. La norme introduit une protection de la trame de contrôle, et des mesures de sécurité supplémentaires permettent de neutraliser les attaques externes, telles que, par exemple, DoS. En outre, ces mesures assureront la sécurité des informations réseau les plus sensibles qui seront transmises sur les réseaux prenant en charge IEEE 802.11r, k, y. La norme n'est pas encore finalisée.

En conclusion, il convient de noter que la technologie Wi-Fi est l'un des domaines de la communication sans fil qui se développe le plus rapidement. Actuellement, de nombreuses entreprises produisent des équipements Wi-Fi. La Wi-Fi Alliance à elle seule compte environ 320 sociétés, dont Intersil, Texas Instruments, Samsung, Broadcom, 3Com, Atheros, Cisco, Alcatel-Lucent, Nokia, Intel, Samsung, Microsoft, Sony, Apple, MSI, Motorola, The Boeing, Electrobit (EB), Huawei, Hitachi, Ford Motor Company, ST-Ericsson, Murata, NXP, HP, OKI, Garmin, LG, Epson, Sharp, Sierra Wireless, Philips, Canon, Ricon, Microchip, Panasonic, Toshiba, NETGEAR, NEC, Logitech, Mitsumi, Lexmark, Alcatel, ROHM, Trimble Navigation, Kodak, Symbol Technologies, Airgo Networks, etc.

Ces entreprises se livrent une concurrence très rude et tentent de convaincre les acheteurs que c'est leur produit qui est le meilleur. Dans le même temps, les principales entreprises - fabricants de chipsets Wi-Fi vont souvent au-delà des normes IEEE acceptées et lancent sur le marché leurs propres développements qui ne sont pas approuvés par la Wi-Fi Alliance. Un exemple est la technologie Super G d'Atheros pour augmenter le débit effectif. La technologie est basée sur la méthode dite du « channel bonding » : deux canaux radio sont liés de telle sorte qu'ils semblent être un seul canal pour l'émetteur et le récepteur. En théorie, cela vous permet de doubler le taux de transfert de données dans la norme 802.11g et de l'amener jusqu'à 108 Mbps.

De plus, la portée du réseau devrait théoriquement augmenter. Cependant, selon d'autres données, l'effet de liaison au canal dépend fortement de la distance et diminue avec son augmentation. Actuellement, bien que Super G ne soit pas standardisé par l'IEEE, il est utilisé par des entreprises telles que Airlink101, Clipsal, D-Link, Intelbras, NETGEAR, Nortel Networks, Planex, SMC, Sony, TRENDnet, SparkLAN, Toshiba et ZyXEL .. . Sur le marché mondial, vous pouvez également trouver des équipements prenant en charge la technologie Super G sous d'autres marques, par exemple 108G Technology, 108Mbit/s 802.11g, Xtreme G.

D'autres exemples de "non autorisés" allant au-delà des normes IEEE incluent les 25 technologies de mode haut débit de Broadcom, "l'extension MIMO" développée par Airgo Networks et Nitro, proposée par Conexant. Même une entreprise réputée comme Texas Instruments est allée au-delà des normes IEEE avec la technologie 802.11b +.

De nombreux membres de l'alliance Wi-Fi soutiennent que le Super G et d'autres équipements non conformes interfèrent avec le fonctionnement normal de 2,4 GHz. Cependant, comme indiqué à juste titre dans, il existe de nombreux produits, tels que les amplificateurs de puissance et les antennes actives, qui peuvent interférer avec les réseaux sans fil voisins et ne disposent d'aucun mécanisme de régulation dans la gamme des autres équipements Wi-Fi.

Avec l'introduction en 2009 de la norme 802.11n, qui intègre le meilleur des versions précédentes de 802.11, le débat houleux sur la meilleure norme aurait dû s'affaiblir. La norme 802.11n est de loin la plus rapide. Mais étant donné que des équipements prenant en charge les normes 802.11a, b, g et Super G sont produits dans le monde et le seront encore pendant un certain temps, la question « que choisir parmi le 802.11 » reste ouverte. Pour y trouver la réponse, vous devez clairement comprendre à quelles fins un réseau Wi-Fi spécifique est destiné.

Par exemple, pour transférer de grandes quantités d'informations sur de courtes distances, la vitesse est le facteur déterminant. En figue. La figure 5 montre les données comparatives pour les normes 802.11b, g, n, et vous pouvez voir le temps qu'il faut à l'équipement Wi-Fi correspondant pour transférer un fichier vidéo de 30 minutes d'un ordinateur vers un lecteur portable. Cependant, la lutte pour la vitesse de transmission n'est pas toujours justifiée. Par exemple, pour la télévision à définition standard, 5 Mbps suffisent, et pour la résolution HDTV, une moyenne d'environ 20 Mbps est requise. Pour la transmission vocale, des vitesses supérieures à 1 Mbps ne sont pas nécessaires. En fait, la tâche doit être formulée comme le maintien de la vitesse optimale à la distance requise. Il ne faut pas oublier l'encombrement d'un volume particulier avec des équipements sans fil. On sait que les appareils Wi-Fi commencent à entrer en conflit lorsqu'ils fonctionnent à proximité les uns des autres. A l'intérieur, il y a aussi le problème des reflets des murs et des équipements massifs. Il convient également de considérer le choix de la fréquence. La portée est plus longue dans la gamme de fréquences de 2,4 GHz. Cependant, l'encombrement de cette gamme et la présence d'interférences sont bien plus importants que dans la gamme 5 MHz. La meilleure option peut être de sélectionner deux plages privées et d'alterner le fonctionnement dans l'une d'entre elles, en fonction de l'état du support de transmission.

Littérature

- http://www.acksys.fr/us/index. / lien perdu /

- http://standards.ieee.org/getieee802/download / lien perdu /

- Norme IEEE pour les technologies de l'information - Télécommunications et échange d'informations entre les systèmes. Réseaux locaux et métropolitains. Exigences particulières. Partie 11 : Spécifications du contrôle d'accès au support du réseau local sans fil et de la couche physique (PHY).

- Ordonnance du ministère des Communications et des médias de masse de la Fédération de Russie du 14 septembre 2010 n° 124 « Sur l'approbation des règles d'utilisation des équipements d'accès radio. Partie I. Règles d'utilisation des équipements d'accès radio pour la transmission de données sans fil dans la plage de 30 MHz à 66 GHz "(enregistrée au ministère de la Justice de la Fédération de Russie le 12.10.2010 n° 18695).

- Réseaux sans fil 802.11® : le guide définitif, par Matthew Gast. http://book.dlf.ge/ Desktop_books / livres / lien perdu /

- http://www.iec.org/online/tutorials/ofdm/topic04.html?Next.x=40&Next.y=18 / lien perdu /

- Heiskala J., Terry J. Réseaux locaux sans fil OFDM : un guide théorique et pratique. 2002.

- http://www.54g.org/docs/802.11g-WP104-RDS1.pdf / lien perdu /

- http://www.sss-macom/pdf/802_11g_whitepaper.pdf / lien perdu /

- IEEE Std 802.11n-2009, Norme IEEE pour les technologies de l'information - Télécommunications et échange d'informations entre les systèmes. Réseaux locaux et métropolitains. Exigences particulières. Partie 11 : Spécifications du contrôle d'accès au support (MAC) et de la couche physique (PHY) du réseau local sans fil. Amendement 5: Améliorations pour un débit plus élevé.

- www.electronics-tech.com / lien perdu /

- http://www.wi-fi.org/our_members.php / lien perdu /

- http://www.thg.ru/network/20040127/11g_enhanced-01.html / lien perdu /

- 802.11n : LAN sans fil de nouvelle génération, technologie. Broadcom. 2006.

La plupart de la population urbaine utilise l'accès à Internet, et beaucoup disent que nous avons le wifi à la maison, que nous le passons sur des sites et que nous n'avons pas besoin de connexion Internet. De cela, nous pouvons conclure que ces personnes, malheureusement, ne comprennent pas de quoi elles parlent.

Dans cet article, je vais vous expliquer en détail ce qu'est le wi-fi et éliminer le "lacune" dans les connaissances de ces personnes.

Qu'est-ce que le Wi-Fi ?

Je suis heureux de vous accueillir, cher lecteur, dans cet article nous traiterons du concept moderne - "Connexion Internet via wi-fi". Un grand nombre d'utilisateurs utilisent une telle connexion, mais ils ne comprennent pas toujours de quoi il s'agit, et encore plus comment fonctionne le wi-fi.

Le Wi-Fi est la capacité de transférer des données sans fil et c'est tout... Ne confondez jamais Internet et Wi-Fi - ce sont des processus complètement différents et des équipements différents. Vous pouvez facilement les distinguer si vous lisez attentivement l'article jusqu'à la fin.

Sous le concept d'Internet peut être représenté comme une connexion, la possibilité de sortir, l'accès à n'importe quel site. Et si cette connexion Internet passe par un équipement spécial, vous pouvez obtenir un réseau dit wi-fi, qui transmettra le même Internet, mais sans fil et avec la possibilité d'y connecter plusieurs appareils à la fois, par exemple simultanément « livrez » votre accès Internet au mobile et à l'ordinateur portable.

Autrement dit, le Wi-Fi est un réseau qui distribue l'accès à Internet sans fil, via des canaux radio. Peu importe, cela fonctionne sur la base des normes IEEE 802.11, mais le réseau lui-même ne fournit pas d'accès à Internet. Voyons comment le faire fonctionner?

Passant à l'intéressant et très important, comprendre le fonctionnement des réseaux Wi-Fi, vous pouvez formuler correctement vos réflexions sur les connexions Internet. Ainsi, pour que vous ayez un réseau Wi-Fi à la maison, vous devez d'abord connecter Internet à votre domicile.

Après cela, le câble Internet doit être connecté à un équipement spécial - un routeur.

Un routeur est un appareil qui reçoit des signaux d'Internet, les convertit en un réseau dit wi-fi et les transmet à des appareils spécifiques (téléphone, ordinateur, téléviseur).

Comment connecter le Wi-fi à la maison ?

Comme je l'ai dit plus tôt, la première chose à faire est d'amener Internet dans votre maison, appartement, bureau, le processus n'est pas compliqué, vous devez savoir quels fournisseurs travaillent avec votre maison, les appeler ou visiter un bureau où ils vont accepter une demande de pose d'un câble Internet dans votre appartement.

En règle générale, vous aurez le choix entre plusieurs dates, choisissez celle qui vous convient le mieux, lorsque vous pourrez être à la maison, le maître arrivera à l'heure convenue et conduira le câble Internet à l'endroit dont vous avez besoin.

Soit dit en passant, ils ne prennent pas d'argent pour la pose du câble, la société que vous avez choisie le fait à ses propres frais, vous ne payez que le tarif de connexion Internet sélectionné, généralement de 300 à 1000 roubles par mois.

Les frais mensuels (tarif) dépendront de la vitesse de connexion que vous choisissez.

Pour un accès confortable, choisissez une vitesse de 30 Mb / s, soit environ 400 à 500 roubles / mois.

Une fois le câble posé, vous pouvez déjà le connecter à l'ordinateur et utiliser Internet, mais notre objectif est de créer un réseau Wi-Fi, alors passons à autre chose. Vous devez acheter un routeur (certaines entreprises fournissent leurs routeurs), c'est à celui-ci que vous connectez ensuite le câble Internet, après quoi le routeur créera un réseau wi-fi actif, et déjà vous pouvez vous y connecter sans aucun fil, même depuis un ordinateur portable, même depuis un téléphone, et ici c'est un accès Internet confortable depuis n'importe où dans l'appartement ou la maison.

Astuce 1 : Lorsque vous discutez des conditions de connexion d'un câble Internet, demandez quel routeur vous convient le mieux, car le choix dans les magasins est aujourd'hui assez large. Obtenir les bons conseils pour choisir le bon routeur vous fera économiser temps et argent.

Astuce 2 : Lors de la connexion, le routeur devra être configuré (une fois), si vous n'avez pas la moindre idée de comment cela se fait, alors je vous recommande de demander à l'assistant qui viendra poser le câble Internet. Laissez-le tout configurer pour vous tout de suite (ils peuvent nécessiter des frais d'installation distincts, environ 500 roubles)

Astuce 3 : Veillez à l'avance à une connexion sécurisée, installez un antivirus sur tous les ordinateurs à partir desquels vous accéderez à Internet.

Une option alternative, si votre maison ou votre appartement pour une raison quelconque n'est pas desservi par l'un des fournisseurs, généralement les résidents des colonies, des villages, des parcs nationaux sont confrontés à cela, eh bien, il n'y a pas encore de moyen d'y installer le câble.

Il faut savoir lequel des opérateurs télécoms (mts, beeline, mégaphone) capte normalement sur ce territoire. Après cela, visitez le bureau de l'une de ces sociétés et achetez un modem qui fournira un accès Internet, et pour les modems, des routeurs séparés sont vendus qui peuvent convertir le signal du modem en un réseau wi-fi.

À propos, les modems avec un module Wi-Fi déjà intégré se développent actuellement activement, vous pouvez peut-être en trouver un par vous-même - cela simplifiera plusieurs fois les conditions de connexion.