Il peut s'agir d'un précurseur de la troisième vague de virus de crypters, croyait au laboratoire de Kaspersky. Les deux premiers ont été passés à Wannacry et à Petya (Lui et Nottetya). Sur l'émergence d'un nouveau malware de réseau et de la protection contre sa puissante attaque, "World 24" a déclaré des experts en cybersécurité.

Fondamentalement, les victimes de l'attaque de mauvais lapin («lapin médiocre») sont situées en Russie. Sur le territoire de l'Ukraine, de la Turquie et de l'Allemagne, ils sont nettement moins importants, le chef du laboratoire de Kaspersky de la recherche anti-virus Vyacheslav Zakorzhevsky. La deuxième activité était probablement ces pays où les utilisateurs suivent activement les ressources Internet russes.

Lorsqu'un programme malveillant infecte l'ordinateur, il chiffre des fichiers dessus. Il s'applique à l'aide d'un trafic Web avec des ressources Internet piratées, parmi lesquelles étaient principalement les sites des médias fédéraux russes, ainsi que des ordinateurs et des serveurs du Métro Kiev, le ministère ukrainien de l'Infrastructure, l'aéroport international d'Odessa. Une tentative infructueuse d'attaquer les banques russes du top 20 a été enregistrée.

Que la "Fontanka", Interfax et un certain nombre d'autres éditions ont attaqué un mauvais lapin, a déclaré Hier Group IB - Il est spécialisé dans sécurité de l'information. L'analyse du code du virus a montré que Mauvais lapin est associé à Petya Crypter, qui en juincette année a attaqué l'énergie, les télécommunications et les sociétés financières en Ukraine.

L'attaque se préparait depuis plusieurs jours et, malgré l'ampleur de l'infection, les extorsions exigent des victimes des attaques relativement de petites quantités - 0.05 Bitcoin (il s'agit d'environ 283 $ ou 15 700 roubles). La rédemption est donnée 48 heures. Après l'expiration de cette période, le montant augmente.

Les experts du groupe-IB estiment que, très probablement, les pirates informatiques n'ont aucune intention de gagner. Leur objectif probable est de vérifier le niveau de protection de l'infrastructure critique des entreprises, des ministères et des entreprises privées.

Devenir une victime d'attaque facilement

Lorsque l'utilisateur entre dans le site infecté, le code malveillant transmet des informations à ce sujet sur le serveur distant. Ensuite apparaît une fenêtre contextuelle avec une suggestion de téléchargement de la mise à jour pour Lecteur Flash.qui est faux. Si l'utilisateur a approuvé l'opération "Installation / Set", un fichier sera chargé sur l'ordinateur, ce qui sera à son tour démarrer dans le système Win32 / FileCoder.d Encoder. Un accès supplémentaire aux documents sera bloqué, le message de la rédemption apparaîtra à l'écran.

Le virus de mauvais lapin scanne le réseau des ressources réseau ouvertes, après quoi elle commence sur un outil machine infecté pour la collecte de références et ce "comportement" diffère de ses prédécesseurs.

Les experts du développeur international ESET NODH NOD 32 Software antivirus ont confirmé que le mauvais lapin est une nouvelle modification du virus PETYA, dont le principe était identique - le virus a crypté les informations et demanda une rédemption dans les bitcoins (le montant était comparable à Mauvais lapin - 300 dollars). Le nouveau programme malveillant a corrigé des erreurs dans le cryptage des fichiers. Le code utilisé dans le virus est conçu pour chiffrer les disques logiques, les lecteurs USB externes et les images de CD / DVD, ainsi que des sections du système de disque de démarrage.

Parlant de l'auditoire, qui a été attaqué un mauvais lapin, ESET Russie Soutien à la vente Vitaly Zemsky Il a déclaré que 65% des attaques arrêtées par les produits anti-virus de la société arrivent en Russie. Le reste de la géographie du nouveau virus ressemble à ceci:

Ukraine - 12,2%

Bulgarie - 10,2%

Turquie - 6,4%

Japon - 3,8%

autres - 2,4%

"L'extorqueur utilise le célèbre logiciel de open source appelé diskcryptor pour chiffrer les disques de la victime. Le bloc de blocage du message que l'utilisateur voit est presque identique aux écrans de serrure PETYA et NOTPETYAA. Néanmoins, c'est la seule similitude que nous avons observée jusqu'à présent entre deux logiciels malveillants. Dans tous les autres aspects de Badrabbit - un type d'extorsionniste totalement nouveau et unique, "Le directeur technique de Check Point Software Technologies croit à son tour Nikita Durov.

Comment se protéger du mauvais lapin?

Les propriétaires systèmes d'exploitationautre que Windows peut soupirer atténuer parce que nouveau virus-Lofer ne fait que des ordinateurs avec cet "axe" seulement vulnérable.

Pour protéger contre les logiciels malveillants du réseau, les experts recommandent de créer un C: \\ Windows \\ InfPub.dat sur leur propre ordinateur, tandis que l'installation du droit "lecture seule" est facile à faire dans la section Administration. Ainsi, vous bloquerez l'exécution du fichier et tous les documents entrants de l'extérieur ne seront pas cryptés même s'ils sont infectés. Afin de ne pas perdre de valeur de valeur dans le cas d'une infection virale, faites déjà une sauvegarde ( sauvegarde). Et bien sûr, il convient de rappeler que le paiement est un piège qui ne vous garantit pas de déverrouiller un ordinateur.

Rappelons que le virus en mai de cette année a réparti au moins 150 pays du monde. Il crypte des informations et demanda de payer la rédemption, selon diverses sources, de 300 à 600 dollars. D'après avoir subi plus de 200 000 utilisateurs. Selon l'une des versions, ses créateurs ont pris le programme de soins infirmiers malveillants des États-Unis Éternal Blue.

Alla Smirnova a été communiquée avec les experts

À la fin des années 80, le virus du sida (PC Cyborg), écrit par Joseph Popp, caché les répertoires et chiffrer les dossiers, exigeant de payer environ 200 dollars pour la "extension de la licence". Premièrement, les programmes extorquables ne visaient que les personnes ordinaires utilisant des ordinateurs exécutant des fenêtres, mais la menace elle-même est devenue un grave problème pour les affaires: les programmes apparaissent de plus en plus, ils deviennent moins chers et plus abordables. Avoir une extorsion à l'aide de programmes malveillants est le principal bâtiment cyber dans 2 \\ 3 pays de l'Union européenne. L'un des programmes d'extorsion les plus courants du programme CryptoLocker - depuis septembre 2013, a infecté plus d'un quart de million d'ordinateurs dans les pays de l'UE.

En 2016, le nombre d'attaques de crypters a fortement augmenté - selon les analystes, plus de cent fois par rapport à l'année précédente. C'est une tendance croissante et sous le coup, comme nous l'avons vu, il y avait des entreprises et des organisations complètement différentes. La menace est pertinente pour les organisations non commerciales. Quant à chaque attaque majeure programmes malveillants amélioré et testé par des intrus sur "passage" à travers antivirus défenseLes antivirus, en règle générale, sont impuissants contre eux.

Le service de sécurité de l'Ukraine le 12 octobre a mis en garde sur la probabilité de nouveaux cyber-cyber-cyber à grande échelle aux structures d'État et aux entreprises privées comme le virus de crye épidémique de juin NOTPETYA.. Selon l'Agence ukrainienne de renseignement, l'attaque peut être réalisée à l'aide de mises à jour, y compris des logiciels d'application disponibles publiquement. " Rappeler que dans le cas d'attaque NOTPETYA Quels chercheurs associés au groupe Blackenergy, les premières victimes de la société utilisant le logiciel du système de développement ukrainien du système de gestion de documents "M.E.DOC".

Ensuite, au cours des 2 premières heures, des sociétés d'énergie, de télécommunication et de financement ont été attaquées: Zaporozhelenergo, Dneproenergo, Dnipro Electricity System, Mondelez International, Oschdbank, Mars, New Mail, Nivea, Tesa, Métro de Kiev, Cabinet d'ordinateurs des ministres et du gouvernement de l'Ukraine , Boutiques Auchan, Ukrainiennes (Kyivstar, LifeCell, Ukrtelecom), Privatbank, Boryspil Airport.

Légèrement avant, en mai 2017, Wannacry Virus Crypter a attaqué 200 000 ordinateurs dans 150 pays du monde. Le virus a eu lieu sur des réseaux universitaires en Chine, des usines de Renault en France et Nissan au Japon, société de télécommunications de Telefonica en Espagne et opérateur ferroviaire Deutsche Bahn en Allemagne. En raison des ordinateurs bloqués des cliniques britanniques, il était nécessaire de reporter les opérations et les unités régionales du ministère des Affaires intérieures de la Russie n'ont pas été en mesure d'émettre des licences de conduite. Les chercheurs ont déclaré que les hackers nord-coréens de Lazarus sont derrière l'attaque.

En 2017, les virus de cryptage ont atteint un nouveau niveau: l'utilisation d'outils des arsenals des services spéciaux américains et de nouveaux mécanismes de distribution a conduit à des épidémies internationales, le plus grand d'entre eux étaient la nanhacry et la ne pastay. Malgré l'ampleur de l'infection, les extorsistes eux-mêmes ont collecté des montants relativement insignifiants - il ne s'agissait probablement pas de gagner, mais de vérifier le niveau de protection des réseaux d'infrastructures critiques d'entreprises, des troubles de l'État et des entreprises privées.

Salutations, chers visiteurs et invités de ce blog! Aujourd'hui dans le monde, un autre agent de cryptage virus nommé: " Mauvais lapin.» — « Lapin maléfique". C'est le troisième cryptage sensationnel pour 2017. Précédent étaient et (il n'est pas netteya).

Bad lapin - Qui a déjà souffert et a-t-il besoin d'argent?

Jusqu'à présent, plusieurs médias russes ont souffert de ce crypter - parmi eux Interfax et Fontanka. Aussi à propos de l'attaque de la pirate informatique - éventuellement liée au même mauvais lapin, - rapporte l'aéroport d'Odessa.

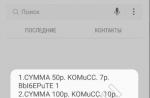

Pour déchiffrer des fichiers, les attaquants ont besoin de 0,05 BitCone, qui au cours du parcours moderne équivaut à environ 283 dollars ou 15 700 roubles.

Les résultats de la recherche "Kaspersky Lab" suggèrent que des exploits ne sont pas utilisés dans l'attaque. Le mauvais lapin est distribué via des sites Web infectés: les utilisateurs téléchargent un faux programme d'installation d'Adobe Flash, démarrez-le manuellement et infectez ainsi leurs ordinateurs.

Selon Kaspersky Lab - Les experts étudient cette attaque et cherchent des moyens de la combattre, ainsi que de rechercher la possibilité d'un déchiffrement des fichiers affectés par le crypter.

La plupart des attaques blessées sont en Russie. On sait également que des attaques similaires se produisent en Ukraine, en Turquie et en Allemagne, mais dans une quantité beaucoup plus petite. Cryptographe Mauvais lapin. Il s'applique à travers un certain nombre de sites infectieux des médias russes.

Le "Kapersky Lab" estime que tous les signes indiquent qu'il s'agit d'une attaque ciblée sur les réseaux d'entreprise. Des méthodes similaires à celles que nous avons observées dans l'attaque d'expression, mais nous ne pouvons pas confirmer avec expector.

Il est déjà connu que Kaspersky Lab Products détecte l'un des composants des logiciels malveillants à l'aide d'un service de cloud. Kaspersky Security Réseau comme UDS: DangerousObject.Multi.Generic, ainsi que l'utilisation de System Watcher comme PDM: Trojan.win32.Generic.

Comment vous protéger du virus de mauvais lapin?

Afin de ne pas devenir victime de la nouvelle épidémie "pauvre lapin", " Lab Kaspersky»Nous recommandons de faire ce qui suit:

Si vous avez installé Kaspersky Anti-Virus, alors:

- Vérifiez si les composants de Kaspersky Security Network et «Activité de surveillance» sont activés dans votre solution de protection (il s'agit d'un observateur système). Sinon, assurez-vous d'allumer.

Pour ceux qui n'ont pas ce produit:

- Bloquer l'exécution du fichier C: \\ windows \\ infpub.dat, c: \\ windows \\ cscc.dat. Cela peut être fait à travers.

- Désactiver (si possible) à l'aide du service WMI.

Un conseil très important de moi:

Toujours faire sauvegarde. (sauvegarde - Sauvegarde ) J'ai des fichiers importants. Sur les médias amovibles, dans les services cloud! Cela sauvera vos nerfs, votre argent et votre temps!

Je souhaite que vous ne récupérez pas cette infection à mon PC. Nettoyez et sécurisez votre internet!

La troisième kiboratka à grande échelle pour l'année. Cette fois, le virus avec le nouveau nom de la lapin et les vieux hagards - cryptage de données et extorquent de l'argent pour déverrouiller. Et dans le domaine de la défaite en même temps, la Russie, l'Ukraine et d'autres pays de la CEI.

Le mauvais lapin est valide pour le schéma habituel: Envoi d'une lettre de phishing avec un virus ou une référence imbriquée. En particulier, les attaquants peuvent sembler être un support technique Microsoft et demander à ouvrir de toute urgence le fichier imbriqué ou à parcourir le lien. Un autre chemin de distribution est un autre chemin de distribution - une fausse fenêtre de mise à jour Adobe Flash Player. Dans les deux cas, le mauvais lapin fonctionne également, il n'y a pas non plus si longtemps, il crypte les données de la victime et nécessite une rançon de 0,05 bitcone, soit environ 280 $ au taux le 25 octobre 2017. Les victimes de la nouvelle épidémie "Interfax", l'édition de Fontanka Saint-Pétersbourg, le métro de Kiev, l'aéroport d'Odessa et le ministère de la Culture de l'Ukraine. Il est prouvé que le nouveau virus a tenté d'attaquer plusieurs banques russes bien connues, mais cette entreprise a échoué. Les experts associent mauvais lapin avec des attaques majeures précédentes enregistrées cette année. La preuve de ceci est similaire à Cryption DiskCoder.d, et c'est le même cryptage Petya, seulement légèrement modifié.

Comment se protéger du mauvais lapin?

Les experts recommandent aux propriétaires Ordinateurs Windows Créer un fichier "infpub.dat" et placez-le dans dossier Windows Sur le disque "c". En conséquence, le chemin devrait ressembler à ceci: c: \\ windows \\ infpub.dat. Vous pouvez le faire avec l'aide d'un bloc-notes ordinaire, mais avec les droits de l'administrateur. Pour ce faire, nous trouvons un lien vers le programme "Notepad", cliquez sur le bouton droit de la souris et sélectionnez "Exécuter sur le nom de l'administrateur".

Ensuite, il vous suffit de sauvegarder ce fichier sur C: \\ Windows \\, \u200b\u200bc'est-à-dire dans le dossier Windows du disque "C". Nom du fichier: infpub.dat, avec "DAT" cette extension de fichier. N'oubliez pas de remplacer le bloc-notes standard "TXT" sur "DAT". Après avoir enregistré le fichier, ouvrez le dossier Windows, localisez le fichier InfPUB.DAT créé, cliquez dessus avec le bouton droit de la souris et sélectionnez «Propriétés», où vous devez cocher la case «Lecture seule». Ainsi, même si vous attrapez un mauvais virus de lapin, il ne pourra pas crypter vos données.

Mesures préventives

N'oubliez pas de vous protéger de tout virus, vous pouvez simplement observer certaines règles. Il semblera un trier, mais ne jamais ouvrir des lettres et même plus de leurs pièces jointes, si l'adresse me semble méfiante. Les lettres de phishing, c'est-à-dire que nous masquons pour d'autres services, la manière la plus fréquente d'infection. Surveillez soigneusement ce que vous ouvrez. Si dans le fichier d'investissement de la lettre est appelé "Un document important.docx _______. EXE", vous ne devez pas ouvrir ce fichier. De plus, vous devez avoir des copies de sauvegarde des fichiers importants. Par exemple, une archive familiale avec des photos ou des documents de travail peut être dupliquée sur un disque externe ou un stockage en nuage. N'oubliez pas à quel point il est important d'utiliser une licence version Windows Et installer régulièrement des mises à jour. Les correctifs de sécurité sont émis par Microsoft régulièrement et ceux qui les établissent n'ont pas de problèmes de virus similaires.

Le crypter viral, connu sous le nom de mauvais lapin, a attaqué des dizaines de milliers d'ordinateurs en Ukraine, en Turquie et en Allemagne. Mais la plupart de toutes les attaques devaient être en Russie. Quel est ce virus et comment protéger votre ordinateur, dis-nous dans notre rubrique "Réponse des questions".

Qui a souffert en Russie du mauvais lapin?

Le virus-crypter un mauvais lapin a commencé à se propager le 24 octobre. Parmi les victimes de ses actions, l'agence de presse interfax, Fontanka.ru Edition.

De plus, des actions des pirates, de Kiev Metropolitan et de l'aéroport d'Odessa ont été blessés. Après avoir pris conscience de la tentative de piratage de plusieurs banques russes du top 20.

Dans tous les motifs, il s'agit d'une attaque ciblée sur les réseaux d'entreprise, car des méthodes similaires à celles étaient utilisées lors de l'attaque du virus de l'expression.

Le nouveau virus rend une exigence à tous: Rédemption 0.05 Bitcoin. En termes de roubles, il s'agit d'environ 16 000 roubles. Dans le même temps, il indique que l'exécution de cette exigence est limitée. Tout sur tout est donné un peu plus de 40 heures. Ensuite, le prix de la rédemption augmentera.

Quel est ce virus et comment ça marche?

Réussi à comprendre qui est derrière sa distribution?

Découvrez qui est derrière cette attaque n'a pas encore réussi. L'enquête n'a donné que les programmeurs au nom de domaine.

Les spécialistes des entreprises antivirus notent la similitude du nouveau virus avec le virus Petya.

Mais, contrairement aux virus antérieurs de cette année, cette fois, les pirates ont décidé d'aller de manière simple, rapporte 1Tv.ru.

"Apparemment, les criminels attendaient que la plupart des utilisateurs de sociétés mettent à jour leurs ordinateurs après deux de ces attaques et ont décidé d'essayer d'essayer un outil assez bon marché - l'ingénierie sociale, afin d'infecter relativement les utilisateurs", a déclaré la tête de la tête de la Département de recherche anti-virus de Kaspersky Lab Vyacheslav Zakorzhevsky.

Comment protéger votre ordinateur du virus?

Assurez-vous de sauvegarder votre système. Si vous utilisez pour protéger Kaspersky, Eset, Dr.Web ou d'autres analogues populaires, vous devez rapidement mettre à jour les bases de données. Aussi pour Kaspersky, vous devez inclure «System Watcher» et, dans ESET, appliquez des signatures avec la mise à jour de 16295, informe Talkdevice.

Si vous n'avez pas d'antivirusers, bloquez l'exécution de fichiers C: \\ windows \\ infpub.dat et c: \\ windows \\ cscc.dat. Cela se fait via l'éditeur de stratégie de groupe ou le programme Applocker pour Windows.

Désactiver le service - Instrumentation de gestion Windows (WMI). Sur le bouton droit, connectez-vous aux propriétés de service et sélectionnez "Désactivé" pour "Type de démarrage".